LD_PRELOAD学习

0x0f前言

最近也是打了一些比赛,在VNCTF中看见了这个LD_PRELOAD于是来学习一下(似乎p神的文章也是有写的)这里结合了很多篇文章(比赛频率得降低一点不然天天都在打比赛没时间研究东西了)

也是好久也没有更新博客了。

0x01基础知识

what is LD_PRELOAD

LD_PRELOAD是Linux/Unix系统的一个环境变量,它影响程序的运行时的链接(Runtime linker),它允许在程序运行前定义优先加载的动态链接库。这个功能主要就是用来有选择性的载入不同动态链接库中的相同函数。通过这个环境变量,我们可以在主程序和其动态链接库的中间加载别的动态链接库,甚至覆盖正常的函数库。

但是也是分情况的:

To avoid this mechanism being used as an attack vector for suid/sgid executable binaries, the loader ignores LD_PRELOAD if ruid != euid. For such binaries, only libraries in standard paths that are also suid/sgid will be preloaded.

也就是如果ruid != euid的时候加载器会忽略LD_PRELOAD

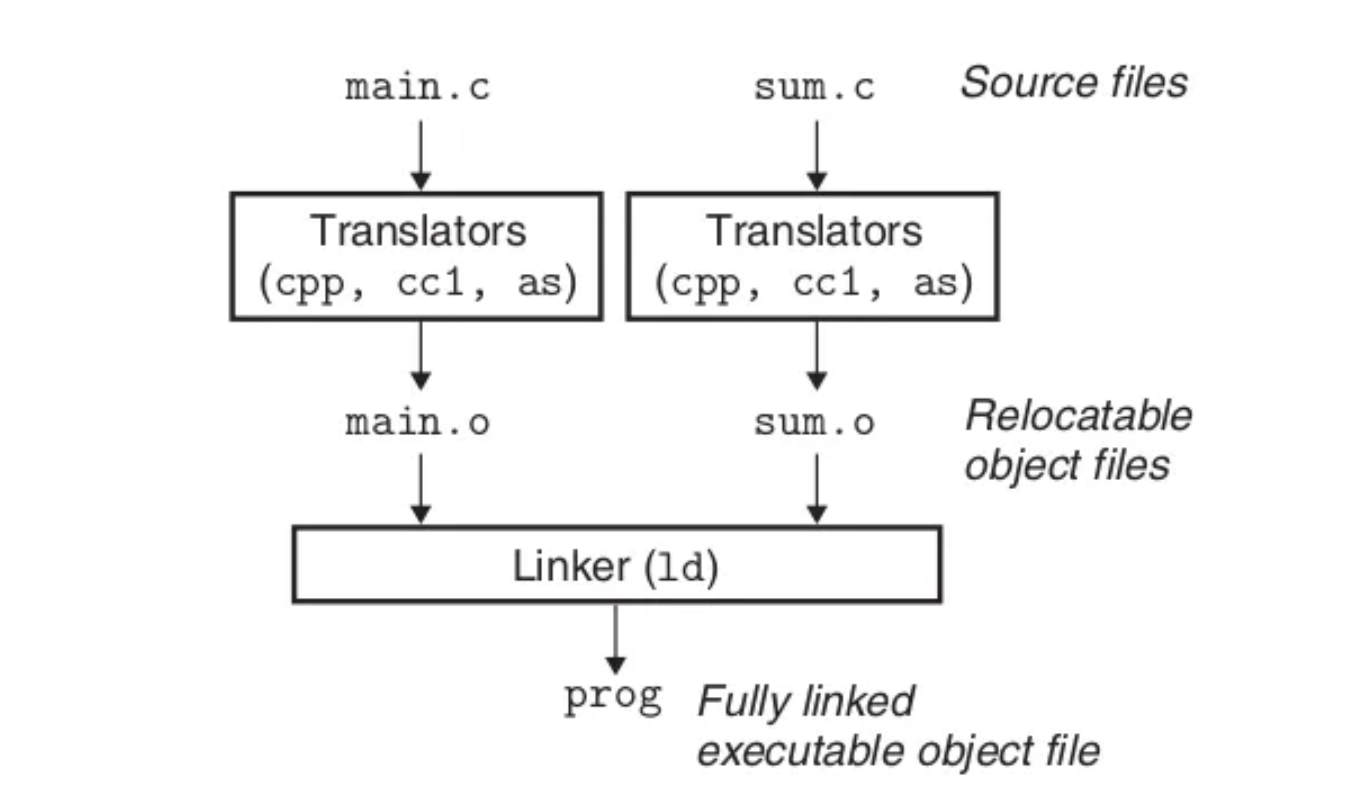

Linking of programs

- 驱动首先运行cpp将

main.c转化为ASCII中间文件main.i - 接下来,驱动运行ccl,将

main.i转化为ASCII汇编语言文件main.s - 然后用as转化为二进制目标文件

main.o - 最后运行链接器ID,结合了

main.o和sum.o创建可执行对象 shell 调用操作系统中称为loader的函数,该函数将可执行文件 prog 中的代码和数据复制到内存中,然后将控制权转移到程序的开头

Static Linking

静态链接器(例如 Linux ld程序(在编译器驱动程序中使用))将可重定位目标文件和命令行参数的集合作为输入,并生成可加载和运行的完全链接的可执行目标文件作为输出。输入可重定位目标文件由各种代码和数据部分组成,其中每个部分都是连续的字节序列。指令位于一个部分,已初始化的全局变量位于另一部分,未初始化的变量位于另一部分,并且在程序运行之前先将各个目标模块以及所需要的库函数链接成一个完整的可执行程序,之后不再拆开。 而在构建可执行文件的时候linker需要执行两个主要的任务

- Symbol resolution(符号解析):目标文件定义和引用符号

- Relocation(搬迁):编译器和汇编器生成从地址 0 开始的代码和数据节。

Object Files

而前面说的符号解析中的目标文件的定义,那么目标文件有几种类型呢? Object files come in three forms:

- Relocatable object file(可重定位目标文件) 包含二进制代码和数据,其形式可以在编译时与其他可重定位目标文件组合以创建可执行目标文件。

- Executable object file(可执行目标文件) 包含可以直接复制到内存并执行的形式的二进制代码和数据。

- Shared object file(共享对象文件) 一种特殊类型的可重定位目标文件,可以在加载时或运行时加载到内存中并动态链接。

编译器和汇编器生成可重定位目标文件,链接器可以生成可执行目标文件,对象文件根据特定的对象文件格式进行组织,该格式因系统而异。

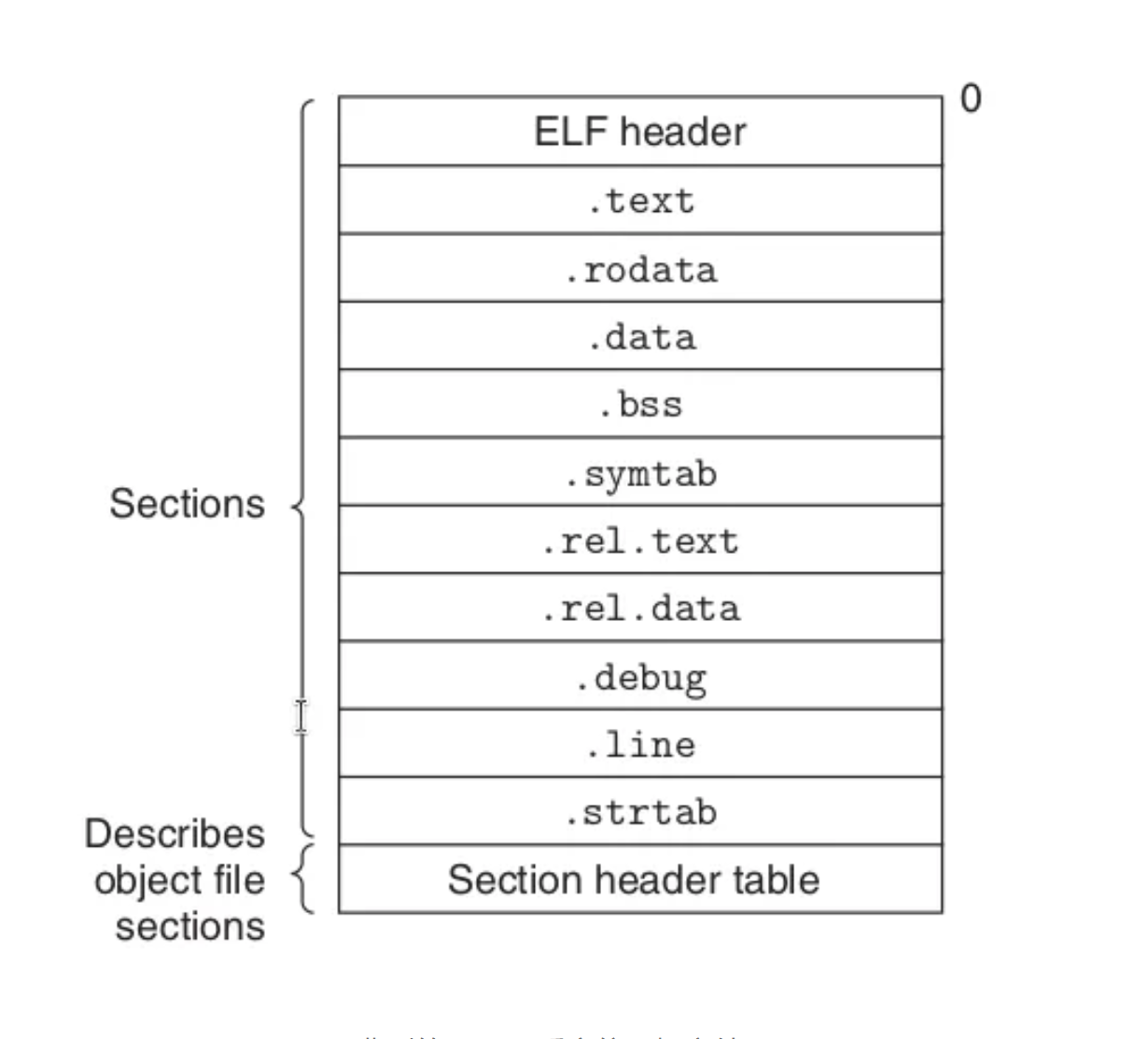

Relocatable object file

这里的话也是直接拿ELF文件做例子

偷懒粘贴一下~

**.text**已编译程序的机器代码。

**.rodata**只读数据,例如 printf 语句中的格式字符串、switch 语句的跳转表。

**.data**初始化的全局和静态 C 变量。局部 C 变量在运行时在堆栈上维护,不会出现在 .data 或 .bss 部分中。

**.bss**未初始化的全局和静态 C 变量,以及初始化为零的任何全局或静态变量。该部分在目标文件中不占用实际空间;它只是一个占位符。目标文件格式区分已初始化变量和未初始化变量以提高空间效率:未初始化变量不必占用目标文件中的任何实际磁盘空间。在运行时,这些变量在内存中分配,初始值为零。

**.symtab**符号表,其中包含有关程序中定义和引用的函数和全局变量的信息。一些程序员错误地认为必须使用 -g 选项编译程序才能获取符号表信息。事实上,每个可重定位目标文件在 .symtab 中都有一个符号表(除非程序员使用 strip 命令专门将其删除)。但是,与编译器内的符号表不同,.symtab 符号表不包含局部变量的条目。

.rel.text .text 节中的位置列表,当链接器将此目标文件与其他文件组合时需要修改这些位置。一般来说,任何调用外部函数或引用全局变量的指令都需要修改。另一方面,调用局部函数的指令不需要修改。请注意,可执行目标文件中不需要重定位信息,并且通常会省略重定位信息,除非用户明确指示链接器包含它。

**.rel.data**模块引用或定义的任何全局变量的重定位信息。一般来说,任何初始值为全局变量或外部定义函数的地址的已初始化全局变量都需要修改。

**.debug**调试符号表,其中包含程序中定义的局部变量和 typedef、程序中定义和引用的全局变量以及原始 C 源文件的条目。仅当使用 -g 选项调用编译器驱动程序时它才存在。

**.line**原始 C 源程序中的行号与 .text 部分中的机器代码指令之间的映射。仅当使用 -g 选项调用编译器驱动程序时它才存在。

.strtab .symtab 和 .debug 节中的符号表以及节标题中的节名称的字符串表。字符串表是一系列以空字符结尾的字符串。

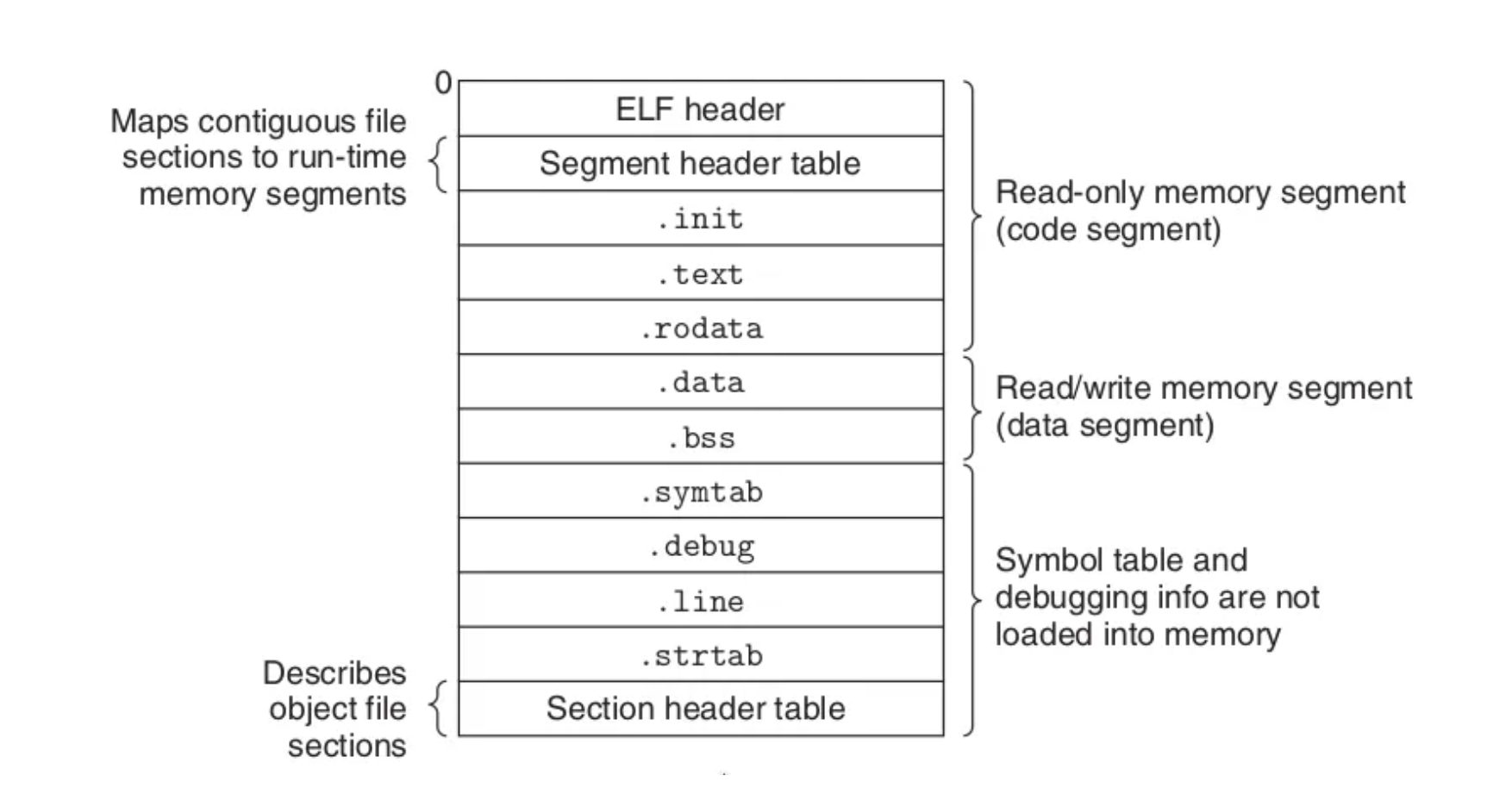

Executable object file

Link with static linker

静态链接库,在Linux下文件名后缀为.a,如libstdc++.a。在编译链接时直接将目标代码加入可执行程序。

在链接的时候,链接器只会复制程序应用的目标模块来减少可执行程序的大小。

具体的链接过程这里就不写了。

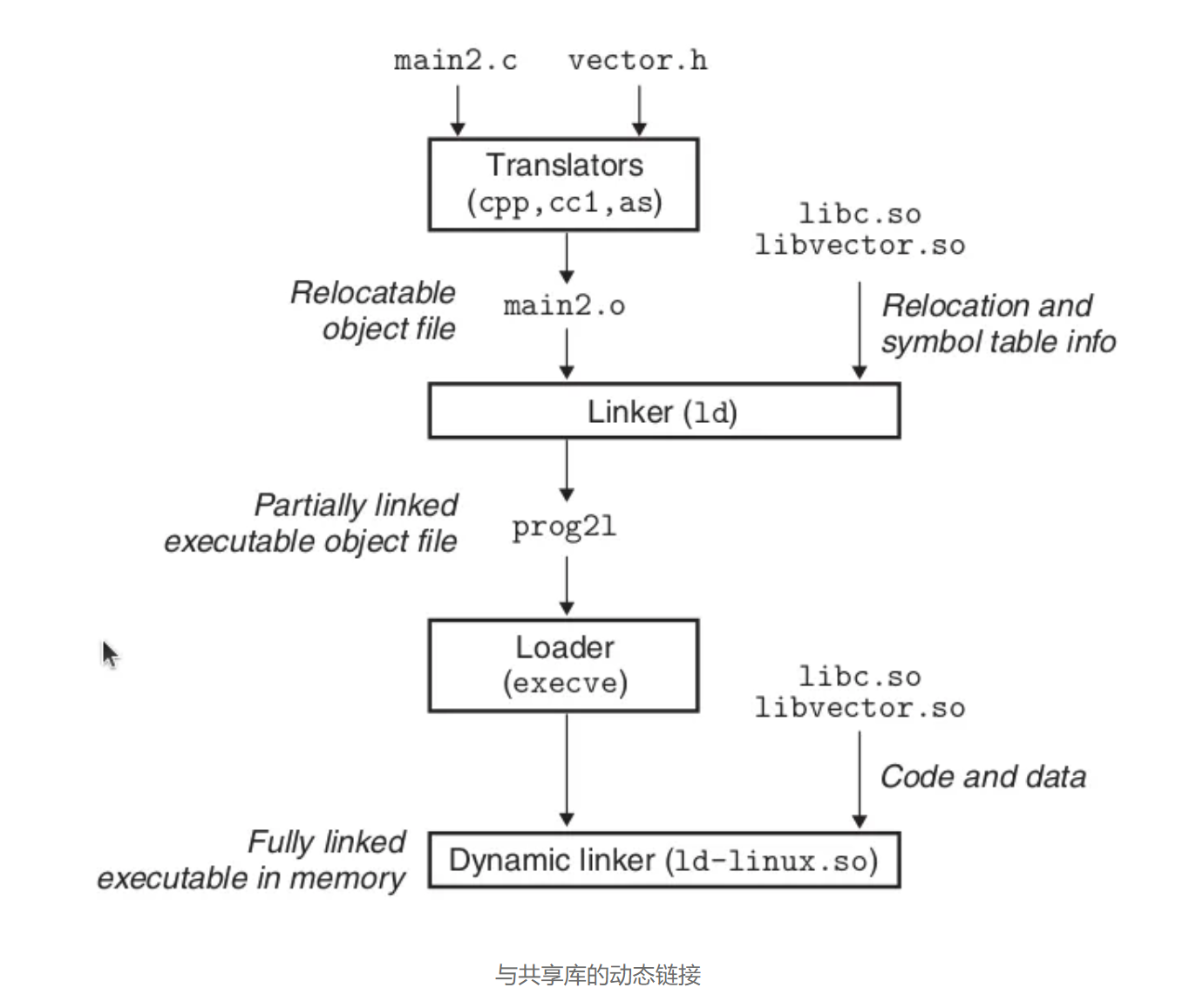

Dynamic Linking with Shared Libraries

静态库缺点的现代创新。共享库是一个对象模块,可以在运行时或加载时加载到任意内存地址并与内存中的程序链接。此过程称为_动态链接,由称为__动态链接器_的程序执行。共享库也称为共享对象,在 Linux 系统上它们由_.so_后缀表示。 Microsoft 操作系统大量使用共享库,他们将其称为 DLL(动态链接库)。

File name rules for dynamic link libraries

libname.so.x.y.z

lib:统一前缀。so:统一后缀。name:库名,如libstdc++.so.6.0.21的name就是stdc++。x: 主版本号 。表示库有重大升级,不同主版本号的库之间是不兼容的。如libstdc++.so.6.0.21的主版本号是6。y: 次版本号 。表示库的增量升级,如增加一些新的接口。在主版本号相同的情况下, 高的次版本号向后兼容低的次版本号 。如libstdc++.so.6.0.21的次版本号是0。z: 发布版本号 。表示库的优化、bugfix等。相同的主次版本号,不同的发布版本号的库之间 完全兼容 。如libstdc++.so.6.0.21的发布版本号是21。

Dynamic link library search path search sequence

- 编译目标代码时指定的动态库搜索路径(可指定多个搜索路径,按照先后顺序依次搜索);

- 环境变量

LD_LIBRARY_PATH指定的动态库搜索路径(可指定多个搜索路径,按照先后顺序依次搜索); - 配置文件

/etc/ld.so.conf中指定的动态库搜索路径(可指定多个搜索路径,按照先后顺序依次搜索); - 默认的动态库搜索路径

/lib; - 默认的动态库搜索路径

/usr/lib;

0x02EXPLOITION

demo

攻击过程:

- 定义一个函数,函数的名称、变量及变量类型、返回值及返回值类型都要与要替换的函数完全一致。这就要求我们在写动态链接库之前要先去翻看一下对应手册等。

- 将所写的 c 文件编译为动态链接库。

- 对 LD_PRELOAD 及逆行设置,值为库文件路径,接下来就可以实现对目标函数原功能的劫持了

- 结束攻击,使用命令 unset LD_PRELOAD 即可

这里取VNCTF2024的givenphp的题目作为demo

|

|

我们只看对环境做操作的部分

|

|

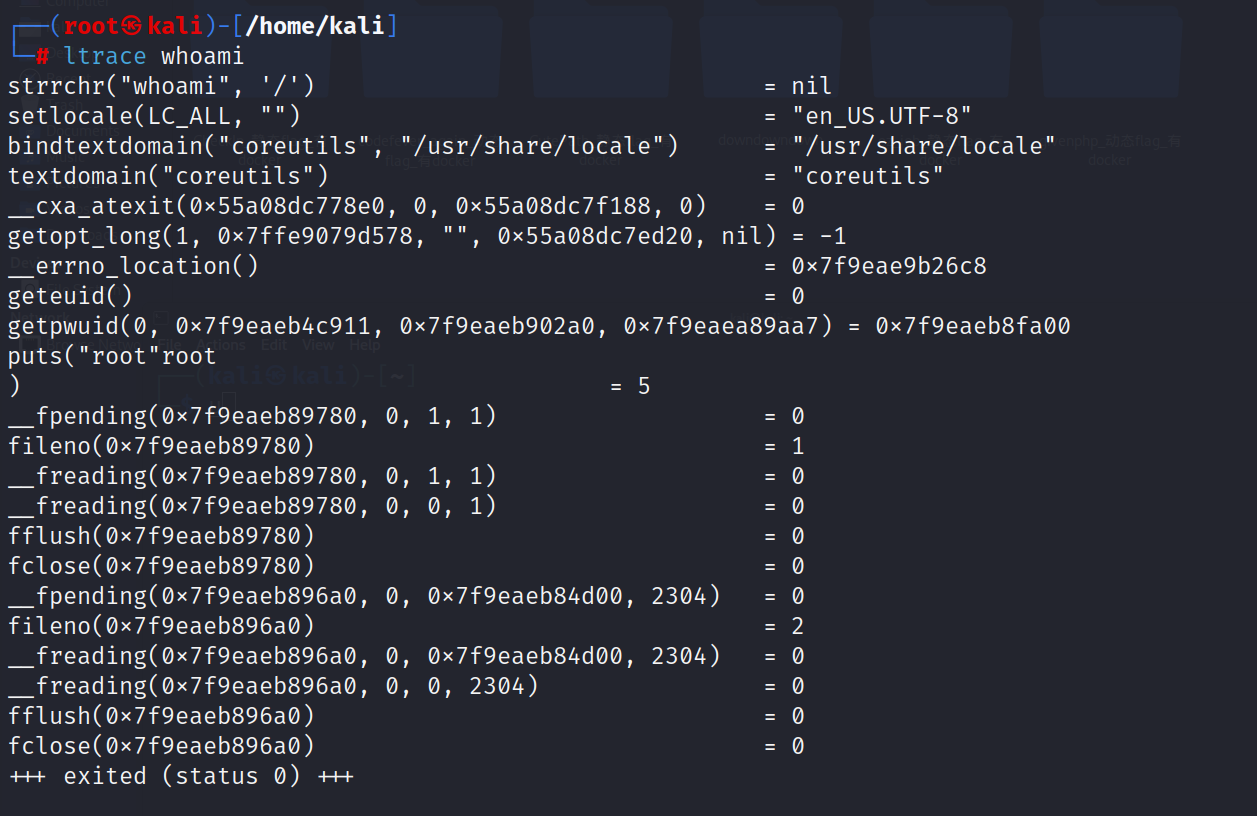

看一下whoami调用的静态链接库

|

|

这里可以写马也可以写反弹shell也可以写其他的。 编译一下上传即可。 这里我也贴一下Mon0day师傅的demo whoami.c

|

|

hook_strcmp.c

|

|

最后编译后也是无论输入什么都是返回correct

0x03 bypass

bypass disable_function

众所周知,在实战中遇到disable的时候是可以利用LD_PRELOAD进行绕过的 利用条件,存在putenv,mail,error_log这些可以对环境变量进行操作的函数

hook_getuid.c

|

|

exp:

|

|

error_log

同样也会调用sendmail,所以基本原理和mail的一样这里不在赘述。 exp:

|

|

hijack system’s process

这里mon0day师傅还写出了一个新的方法去进行getshell 因为在有些系统里面没有安装sendmail的情况。 https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD

这里在gcc中发现了__attribute__((constructor))修饰符,在main之前进行执行,也就是说只要我们的文件被执行,那么直接就会被劫持getshell

|

|

_attribute_((constructor))

|

|

bypass File suffix

其实就是后缀名包括但不限于so都可以被执行,后缀名被ban的时候可bypass

0x04 Conculsion

其实这个漏洞的本质就是利用linker对环境变量进行覆盖操作从而绕过一些函数的限制进行getshell,这让我不禁想起在n1junior2024中的那道golang的环境变量注入rce,都是对环境变量进行注入进行rce,后续康康研究下那道题目(没解出来太菜了www)

参考文章: https://forum.butian.net/share/1493 https://medium.com/@hovakimyan29/demystifying-linking-in-software-development-931e67d48fad